הפרקטיקה של ניהול אירועי סייבר

מבוא

באוקטובר 2016 הותקפה חברת תשתית ה-DNS האמריקאית DYN במתקפת מניעת השירות הגדולה בהיסטוריה. ההתקפה בוצעה על ידי עשרות אלפי רכיבי IoT, והאירוע השפיע על עשרות שירותים ובהם כאלה המסופקים על ידי חברות כמוAmazon, PayPal, Twitter, Netflix, Soundcloud, Airbnb, Reddit. אחת הסיבות המרכזיות שבעטיין החברה הצליחה לטפל באירוע הזה בתוך שעות ספורות הייתה מוכנוּת מראש. לדבריהם, "אנו מתאמנים ומתכוננים לתרחישים מסוג זה על בסיס קבוע. אנו מתרגלים תסריטים מתגלגלים (playbooks) ועובדים בשיתוף פעולה עם גורמים מקצועיים כדי להתמודד עם תרחישים כאלה". זו דוגמה נדירה בנוף מתקפות הסייבר שבה הארגון המותקף מצליח לבלום התקפה ללא נזק משמעותי, הודות למוכנות מראש.

מרבית התקיפות שמצליחות תופסות את הארגונים המותקפים עם המכנסיים הווירטואליים למטה, מה שגורר השלכות חמורות ביותר, בעיקר מבחינה עסקית.

דוגמה לכך היא במקרה של התקיפה שביצעה צפון קוריאה על Sony Pictures. בין השלכות האירוע ניתן למנות את התפטרות מנכ"לית החברה, איימי פסקל, עלות של למעלה מ-41 מיליון דולר בשיקום ה-IT של הארגון, תביעות ייצוגיות והסדר טיעון עם עובדי החברה שהתכתבויות פנימיות שלהם נחשפו בהתקפה. למרבה הצער, Sony Pictures רחוקה מלהיות לבד בסירת אי-המוכנות למתקפת סייבר.

מקרה נוסף הוא של המתקפה הרוסית נגד אוקראינה, הידועה בשם NotPetya, מתקפה שהתפשטה לנכסים הדיגיטליים של החברות הגדולות בעולם והפכה להיות המתקפה היקרה וההרסנית בהיסטוריה. המתקפה פגעה בעשרות חברות בין-לאומיות מהגדולות בעולם, כגון Merck, Mondelez, DHL, DLA Piper וחברת הספנות הדנית הגדולה בעולם A.P. Moeller Maersk. נשיא חברת הספנות, שהנזק שהסבה לה המתקפה נאמד ביותר מ-300 מיליון דולר, אמר בפורום הכלכלי העולמי שהחברה הייתה ״בינונית בכל הקשור להגנת הסייבר, בדיוק כמו חברות רבות אחרות… זו הייתה קריאת השכמה עבורנו לא רק להשתפר, אלא להפוך את הסייבר ליתרון תחרותי שלנו… הגיע הזמן להפסיק להיות תמימים בנוגע לנושא להגנת הסייבר… התלות בדיגיטל הולכת וגדלה, ומכאן הדחיפות הגבוהה… לא ניתן עוד להסתמך רק על חוסן אנושי״.

על סיכוני סייבר וארגונים

כל ארגון חשוף לסיכוני סייבר. בתחום הזה אין חסינות. בשנים האחרונות, ובחודשים האחרונים בפרט, אנו עדים לעלייה דרמטית בכמות תקיפות הסייבר ובאיכותן. ניתן לייחס מגמה זו להשפעות מגפת הקורונה שהאיצה את העבודה מרחוק, וכפועל יוצא הגדילה את משטח התקיפה הפוטנציאלי. בהקשר הישראלי – גם המתיחות הגוברת עם איראן מעלה את סיכון הסייבר של חברות ישראליות.

עם התפתחות מרחב הסייבר והתלות בתפקודו התקין, על ארגונים להיערך באופן אחר ולהתייחס לסיכוני סייבר כחלק חשוב ועקרוני מתהליך ניהול הסיכונים שלהם. היות שהסיכונים הם רבים ומגוונים וקצב התפתחות וגילוי החולשות הוא מהיר מאוד (כ-300 חולשות חדשות מתגלות בכל שבוע בממוצע), מדובר בתהליך מורכב שצריך להיעשות באופן שוטף.

הדבר חשוב במיוחד בגלל הסיבה הבאה: אירוע סייבר הוא אירוע שנגרם כתוצאה מתוקף (לרוב חיצוני) שמפתיע את הגוף המותקף. הדבר מייצר מצב הדומה למלחמה. מתקפת סייבר מכניסה את הגורם המותקף לתנאים של "ערפל קרב״. פירוש הדבר הוא שבמקרים רבים לא ברור למותקף מה בדיוק התרחש, מיהו התוקף ומה הוא מבקש, ולכן כמעט תמיד הטיפול באירוע יתבצע בתנאים של מידע חסר ועלול לתפוס את הארגון במצב של הפתעה. משמעות הדברים היא שכל ארגון נמצא בסיכון משתנה לחוות אירוע סייבר, ולכן כל ארגון זקוק לתוכנית תגובה לאירוע סייבר המותאמת לו.

כאשר אירוע מתרחש במרחב הסייבר, הוא מתגלגל בקצב כה מהיר עד שרובנו איננו יכולים לתפוס זאת. לכך מתווספת העובדה שאירוע סייבר מאופיין בחוסר ודאות, דבר שמגביר את רמות החרדה ומשפיע מבחינה פסיכולוגית על יכולת קבלת ההחלטות.

ההשלכה החמורה ביותר של אירוע סייבר היא אובדן עסקאות בעקבות אובדן האמון של הלקוחות. שיקום קשר עם הלקוח הוא דבר שצורך זמן וכסף רב. בהקשר הזה קיים מתאם בין משך זמן הגילוי של ההתקפה לעלויות השיקום. עלויות השיקום של סקטורים תחת רגולציה (כגון בנקאות, ביטוח ורפואה) אף גבוהות יותר, בין היתר בגלל חובת דיווח, קנסות רגולטוריים, והחשיבות הקריטית של שיקום המוניטין, המצריך עלויות גבוהות במיוחד.

רגע, עוד לא סיימנו עם החדשות הרעות. חברות רבות מתקשות במציאת אנשי מקצוע טובים בתחום הגנת הסייבר, ולכן נאלצות להשקיע כספים רבים יותר לאחר שאירוע התרחש במקום למנוע אותו או לכל הפחות לצמצם את האפשרות שיתחולל.

אבל יש גם חדשות טובות. פגיעה קשה ממתקפת סייבר איננה גזרת גורל. בארגונים שבהם הסדירו מבעוד מועד את הטיפול באירועי סייבר, מינו גורם אחראי לנושא, השקיעו בהעלאת המודעות, תרגלו באופן קבוע תרחישים ומענה להם ונקטו אמצעים רלוונטיים נוספים – עלויות הטיפול והשיקום נמוכות יותר.

מכאן עולות שתי מסקנות:

א. אפשר להקטין את זמן הגילוי והתגובה למינימום האפשרי. עם זאת, חשוב לזכור שבניית יכולת ניטור טובה אינה זהה לכושר תגובה איתן.

ב. אפשר להגדיל את כושר התגובה והחוסן הארגוני, בעיקר סביב היבטים שאינם קשורים באופן מובהק לטכנולוגיה, כגון יח"צ, דוברות, ביטוח, עבודה מול רשויות, הרתעה ומודיעין, כל זאת במטרה לצמצם את הסיכונים והחשיפות לאחר אירוע סייבר למינימום האפשרי.

אי לכך, יש לדאוג מבעוד מועד לתוכנית (ארגונית) של מענה אפקטיבי מוקדם ככל הניתן למתקפה. לכן המפתח להתמודדות מבוסס על כלל האצבע שמלמדים בצבא: תרגול. קשה באימונים, קל בקרב. גם בסייבר – תרגול ומדידה הם המפתח למוכנות לתקיפה.

אך מהו אותו מענה?

לכל מתקפה תשובה.

בהכנה להתמודדות עם מתקפת סייבר קיימים חמישה שלבים: זיהוי נכסים להגנה, הגנה על הנכסים, איתור מתקפות, תגובה והתאוששות.

באירוע "מוצלח", שלבי התגובה והתאוששות נחלקים לשניים: תגובה טקטית, שלרוב תהיה טכנולוגית, ותגובה אסטרטגית, שבה יידרש הארגון כולו להגיב, מהדירקטוריון ומטה.

שלבי התגובה לאירוע סייבר מוגדרים במספר מדריכים ותקנים של ארגונים, אם כי אני, באופן אישי, מוצא שבנק ישראל עשה את העבודה הטובה ביותר בתחום במסמך ״ניהול בנקאי תקין 361״:

- זיהוי (Detection) – בירור ראשוני לגבי קיומו של אירוע סייבר וגיבוש מהיר ככל האפשר של דפוס הפעילות הדרוש בארגון לשלב הבא אחריו.

- ניתוח (Analysis) – בירור מקיף ומעמיק, ככל האפשר באותה נקודת זמן, לגבי אירוע הסייבר, לצורך: (א) קבלת החלטות ברמה האופרטיבית, (ב) גיבוש רשימת חלופות של דפוסי פעולה אפשריים לבלימת התקיפה, (ג) החלטה על דרך הפעולה העיקרית לשלב הבא של הכלה.

- הכלה (Containment) – (א) השגת שליטה ראשונית באירוע לצורך הכלתו ועצירת החמרתו והשגת יעדיו, (ב) ביצוע תהליך השתלטות על מהלך התקיפה, וביטול או מזעור של וקטור הנזק לארגון.

- הכרעה (Eradication) – נטרול רכיבי התקיפה שמצויים במערכות של הארגון, תוך שאיפה לבטל או למזער, ככל שניתן, את הנזק שכבר נגרם.

- התאוששות (Recovery) – חזרה לרמת התקינות של פעילות הארגון טרום אירוע הסייבר, וחזרה לתפקוד מלא של כל פעילות שהושבתה, הוגבלה או הופרעה על ידי האירוע.

בפרקטיקה, שלבים אלה צריכים להיות מעוגנים בנוהל שאושר על ידי ההנהלה (ואף הדירקטוריון) ומתורגל לפחות פעם בשנה. עקרונות לנוהל כזה יכולים לכלול:

- מעבר משגרה של ״עסקים כרגיל״ לשגרת חירום, הכוללת מחזוריות של תכנון, הכנה, ביצוע והערכה של התגובה לאירוע.

- הקמת צוות ניהול משבר וחדר מצב, כולל מבנה של צוות תגובה רזה המאפשר פעולה מהירה.

- קביעת שעון לחימה, הכולל זמני עדכון, תכנון והחלטות הנהלה.

- מתן סמכות לדרגים בשטח ל״יוזמות ממושמעות״, כדי לאפשר התאוששות מהירה על פי הכוונה של ההנהלה.

- תוכנית לשמירת הכשירות הארגונית להתאוששות ממשבר סייבר.

- הבנת הסביבה הרגולטורית וחובות הדיווח.

- הגדרה והכשרה מראש של אדם אחד בחברה, שישמש כתובת לניהול משבר סייבר מול התקשורת.

- תקשורת שקופה עם בעלי עניין מרכזיים, וכן בפניות והודעות לעובדים, לספקים, ללקוחות, ובעלי מניות.

- רכישת פוליסת ביטוח סייבר. בהקשר הזה אביא את דבריו של שי סימקין, ראש תחום סייבר בקבוצת ״האודן״ העולמית: ״הפייק ניוז הגדול ביותר הוא שהביטוח אינו מכסה דבר. מדובר באחד הביטוחים המשתלמים ביותר״.

החלטות מנכ״ל באירוע סייבר

כאשר אירוע סייבר מגיע עד לרמת המנכ״ל, יש מספר החלטות שכדאי שיקבל:

- הכרזה על אירוע סייבר, כולל רמת החומרה שלו, והפעלת גופי ניהול רלוונטיים.

- מה קרה? – נרטיב ארגוני אחיד.

- הגדרות נחוצות – חומרת האירוע, דחיפות, המענה הנדרש, תחומי אחריות, שותפי סוד.

- בירור חובת ההודעה לרגולטורים וגורמי אכיפה ולו"ז/סדר ההודעות.

- אפיון הגורם התוקף (המערכת היריבה) והפעולות שיש לנקוט מולו.

- עקרונות לניהול המשבר – קביעת אחריות חברי ההנהלה, מינוי צוותי חירום, הגדרת סמכויות, תקציבים וכו׳.

- עדכון ויידוע לקוחות – אופן הטיפול במשבר ומהן הפעולות להמשך.

- צעדים שהמנכ"ל בעצמו הולך לבצע (כגון שיחות עם לקוחות, תקשורת, גורמים לאומיים וכו׳).

- עקרונות דוברות ודיווח חיצוני.

בואו נדבר הגנה – הצעה למודל הכנה ארגונית למשבר סייבר

אלה האתגרים שלאורם חברת קונפידס פיתחה מודל של הכנה ארגונית למשברי סייבר.

התוכנית, שמורכבת משלוש רמות בשלות, דואגת לכך שכל יחידה בתוך הארגון תהיה בשלה מספיק לנהל את ההיבטים תחת אחריותה.

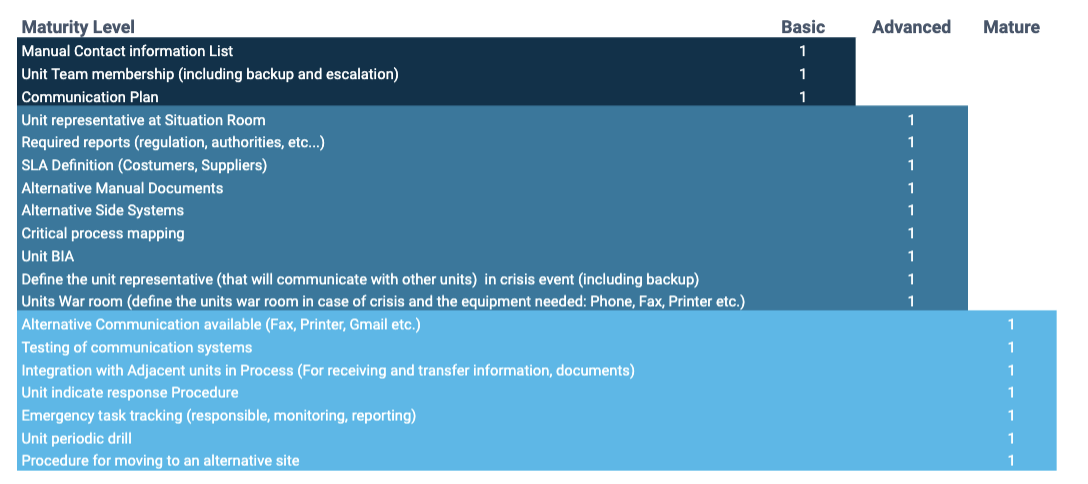

איור 1: מטריצת המוכנות הארגונית של קונפידס

המודל מסייע לגורמים העסקיים בארגון להתכונן למשבר, כל אחד בתחום שתחת אחריות, ומטרתו לסייע לכל יחידה בארגון לגבש את נוהלי החירום הפנימיים שלה ולהביא אותה לרמת בשלות בצורה שיטתית ובהתאם לנוהל התגובה התאגידי.

התהליך נעשה על פי השלבים הבאים:

- בסיסי – שלב זה כולל הגדרת גורמים חיוניים בכל יחידה לתגובה לאירוע, דרכי התקשורת איתם, וכתיבת נוהלי עבודה תומכים לאור הנוהל הארגוני.

- מתקדם – שלב זה כולל הגדרת חדר מצב יחידתי, ומיפוי התהליכים הקיימים העסקיים בכל יחידה וכוללים: ממשקי עבודה עם יחידות משיקות בארגון, מערכות תומכות וספקים, הגדרת התהליכים שיש להם צורך במתן מענה מיידי (הן בתהליכים חלופיים, הן במערכות והן בכוח אדם ואתר תומך), טפסים ידניים ומערכות חלופיות שיש לעבוד איתן בעת משבר.

- בשל – שלב הכולל תרגול של כל עקרונות העבודה, לרבות עם מערכות חלופיות, אינטגרציה עם יחידה אחרות, מעבר לאתר חלופי, ועדכון נוהלי עבודה קיימים לאור התרגולים.

לסיכום

אירוע סייבר הוא אירוע מורכב, אפוף אי ודאות, ובמקרים מסוימים אף אירוע מכונן בחייו של ארגון.

כל חברה היא ייחודית ומיוחדת, הסיבות שהיא מותקפת (היגיון התוקף) היא ייחודית לה (ולפעמים לה בלבד), והפעולות שנעשו כדי למנוע אירוע ולהתמודד עימו לאחר שהתרחש תלויים, בין היתר, בתרבות הפנימית של הארגון, באנשים המאיישים את התפקידים השונים, ברגולציה, בקשב של ההנהלה, בתקשורת הבין-אישית הפנים ארגונית, בקשר עם גורמי חוץ במשאבים הקיימים ועוד.

משמעות המורכבויות הללו היא שבדיוק כמו אסטרטגיה עסקית, כל חברה זקוקה לתפיסה ייחודית של הגנת סייבר, שאותה תאמץ, תתרגל ותאתגר. במילים אחרות, בגזרת הסייבר כל ארגון זקוק לאימוץ אסטרטגיה כפולה: הגנה פרואקטיבית, מניעתית, והגנה רטרואקטיבית, בדיעבד. זו הדרך לנצח.