The post אז יש לכם "אח גדול" בחברה? appeared first on IIA ישראל - לשכת המבקרים הפנימיים בישראל.

]]>מערכות המידע בחברה מהוות תשתית קריטית להמשך פעילותו של הארגון ותשתית הכרחית לאספקת שירותים. לכן חברות נדרשות לפעולות פרואקטיביות למימוש מערכי הגנה מתאימים אל מול איומי סייבר ואבטחת מידע.

שרתים, ציוד קצה, ציוד רשת, מערכות מחשוביות ועוד, כל אלה יוצרים רישום (לוג) לגבי פעולות שונות שהתרחשו. רישום בודד בדרך כלל לא מועיל וחסר משמעות, ורק החיבור למערכות המתאימות יניב תמונה מלאה ויסייע להתריע על אירועי אבטחת מידע שמתרחשים בחברה. לשם כך החברה נדרשת לרכוש מערכות SIEM (Security Information and Event Management) המשמשות לניהול אירועי אבטחת מידע. המערכת מקבלת נתונים ממערכות ארגוניות שונות, מנתחת אותם ומאפשרת בקרה על תהליכים ואירועים, הפקת דוחות, זיהוי פרצות אבטחה, ותגובה למתקפות המתרחשות בזמנים שונים (וקרוב לזמן אמת ככל הניתן).

על מנת לתת מענה לכל האינפורמציה שמגיעה למערך ה-SIEM, נדרש מערך עם יכולות אנליטיות. מערך זה כולל כוח אדם וכלים מתאימים לאיסוף החיוויים, ניתוחם ומימוש פעילות מיטיגציה בהתאם.

במאמר זה אפרט צעדים מהותיים שעל מערך הביקורת הפנימית לבצע כדי לבחון אם מערכי ה- SIEM/SOCהקיימים בארגון הם אפקטיביים ומסוגלים לספק מענה הולם, הן באיתור מוקדם של ניסיונות אירוע אבטחת מידע/סייבר מהותי והן בהתממשות בפועל של אירוע מסוג זה. שאלה בסיסית שנשאל היא האם בארגון שלנו יש "אח גדול" שרואה מה מתרחש, רושם, ומתריע בפני צוות ה- SOC (Security Operation Center)?

רקע

SIEM הוא כלי לאיסוף מידע וניתוח, ו-SOC הוא כוח האדם המטפל במידע שהתקבל. מרכז בקרה (SIEM/SOC) יכול לפעול במספר תצורות:

- פנימי באופן מלא

הן מערך ה-SIEM (ממוחשב) והן ה-SOC (מערך כוח אדם) הם בבעלות החברה ומתופעלות על ידה באופן מלא.

- חיצוני באופן חלקי

מערך ה-SIEM הוא של חברה חיצונית ומתופעל על ידה, ואילו ה-SOC הוא פנים ארגוני.

- חיצוני באופן מלא

כל המערך מועבר לידיים חיצוניות והפעילות היא במתכונת של Outsourcing מלא, בין אם הגוף מספק השירות יושב מקומית או חיצונית.

חברות שעדיין לא נמצאות בעולם ה-SIEM/SOC מסתכנות בשדה ראייה חסום, ויש שיגידו אף בעיוורון (חלקי או מלא), שכן הן אינן רואות פעילויות חשודות ואנומליות המתרחשות במערכות החברה. מטרת מרכז בקרה כזה היא לאתר ברמת דיוק גבוהה אירועים חריגים, לנתח אותם, ולקבוע אם קיים צורך בטיפול מיידי או שההתראה אינה משמעותית וניתנת לטיפול בהמשך.

- מערכות משולבות במערך ה-SIEM

אחד השלבים הראשונים בשילוב מערכת SIEM בארגון הוא מיפוי המערכות וקביעת סף לשילוב מערכת. למשל, לקבוע כי כל המערכות שקיבלו ציון סיכון גבוה ישולבו. לעיתים לא מתבצע מיפוי כזה, ומערכות ששולבו למערך ה-SIEM הן מערכות התשתית הקיימות או מערכות אבטחת מידע המספקות חיווי אודות פעילות שהן מאתרות ולא מערכות מרכזיות בחברה (מערכות כספיות, תפעוליות וכו'). משמעות הדברים היא שהחברה לא מודעת למתרחש במערכות מרכזיות ולאירועי אבטחת מידע באופן מקיף.

- מעורבות מנהל סיכונים בתהליך

על מנהל הסיכונים להנחות את מנהל אבטחת המידע לגבי המקומות שהוא מבקש שינוטרו כחלק מתהליך ניהול הסיכונים במסגרת מערך ה-SIEM. הניסיון מראה כי לפעמים מנהל הסיכונים של החברה כלל אינו מעורב בהגדרות המערך, לא אפיין צרכים לטובת ניהול הסיכונים, ולא קיבל משוב לגבי סוג המידע שמוגן או לא מוגן במסגרת המערך.

- מיפוי התרעות

מערך ה-SIEM מקבל מאות התרעות ביום וחשוב לבחון את רשימת החוקים שבגינם מתקבלות התראות: האם מדובר בחוקים כלליים שלא עברו התאמה לחברה, כמה חוקים הותאמו והאם יש חוקים ייעודיים.

חלק חשוב בבדיקה זו היא להבין האם החוקים מטויבים על בסיס קבוע ובמסגרת זמן/אירוע ברורים. ככל שהחוקים אינם מטויבים היטב, כך יכולת הצוות (SOC) לתת מענה הולם ומהיר יורד. לדעת מומחים יש קשר ישיר בין טיוב החוקים ב-SIEM לאיכות הצוות (SOC) המטפל בחוקים/התרעות.

- טיפול באירוע אבטחת מידע

שאלה מרכזית שעל החברה לשאול היא איך הצוות מטפל באירועי אבטחת מידע לאחר קבלת התרעות. לכל סוג התרעה מוגדר סיווג של התרעה (גבוה, בינוני ונמוך). התראה ברמת גבוה משקפת אירוע אבטחת מידע המצריך טיפול מיידי, ועל החברה לבחון את עצמה כמה זמן לקח לה לטפל באירוע כזה – שעות בודדות, ימים, שבועות – או שמא ההתראות ברמה גבוה בכלל לא קיבלו מענה.

- 24/7

אירועי סייבר מתרחשים בעולם בכל שעות היממה, ולעיתים במיוחד בשעות שבהן לא קיימת פעילות עסקית ופעילות בקרה בשל היכולת לחמוק "מתחת לרדאר". כאן נבחן האם לארגון יש מענה הולם בשעות לא שגרתיות ומי ייתן מענה אם תתקבל התרעה בשתיים בלילה; האם הוגדרו כוננים מעבר לשעות העבודה, והאם מדובר באדם בודד או בקבוצת אנשים. לעיתים התרעה אחת יכולה להשפיע על מספר תחומים (תשתיות, בסיס נתונים, אבטחת מידע ועוד) ולא רק על גורם אחד. לכן נבדוק האם לגורמים שאמורים לתת מענה במניעת או עצירת נזקים מאירועי אבטחת מידע יש יכולת להתחבר לחברה מרחוק או להגיע בזמן קצר לחברה.

- מבדק חדירה מול מערך ה-SIEM

העובדה שחברה טייבה את החוקים עדיין לא אומרת שהטיוב בוצע בצורה תקינה ומתאימה. על מנת לבחון את הקמת ה-SIEM, נהוג ומקובל לבצע מבדק חדירה אל מול המערך במטרה לבחון את יעילותו. ישנן חברות שלא מבצעות מבדק מסוג זה, והמשמעות היא שחברות אלו יתקשו לקבוע כי המערך מסוגל לאתר ולהתריע באופן יעיל אודות מתקפות פנימיות או חיצוניות.

- התראות אודות פעילות עסקית חריגה

מומלץ לבחון האם החוקים ששולבו ב-SIEM הם בעלי אופי טכנולוגי במהותם או ששולבו חוקים בעלי אופי עסקי. ברור לכולנו כי פעילות תקיפה יכולה לבוא לידי ביטוי גם בפן העסקי ולא בהכרח בפן הטכנולוגי. לדוגמה, מימוש תקיפה שמשמעותה מתן פקודה להעברת תשלומים בחצות הלילה כשהחברה לא עובדת בשעות האלו, שינוי מספרי חשבון של ספקים, וכדומה. במצב שבו לא קיימת בקרה ברמת ה-SIEM אודות תקיפות סייבר שמתבטאות בפעילות עסקית, רק חלק מתמונת המצב משוקפת לצוות הבקרה. לכן לא מן הנמנע שתקיפות הפעילות העסקית עלולות לעבור מתחת לרדאר של אנשי אבטחת המידע ובוודאי של גורמים עסקיים.

- יכולת מערך ה-SIEM לזהות תקיפה בתהליך

תקיפת רשת היא תהליך מובנה ברוב המקרים, הכולל ביצוע שלבים המוכרים לכל תוקף ונלמדים במסגרת CEH [Certified Ethical Hacker (הסמכת האקרים)]. הסמכה זו מקבילה לפעולות שיבצע האקר ב"עולם האמיתי" ולכן קיימת חשיבות לכך שחוקים שמטרתם לאתר תוקף ישקפו תהליך תקיפה מקובל. פעולות אלה יכולות לכלול (בתקיפה מתוך הסביבה הפיזית) לדוגמה:

- הורדה והעלאה מרובה של מחשב הקצה.

- עצירת שירותים של יישומי הגנה ובכללם אנטי וירוס.

- ניסיון התקנת יישומים חריגים.

על המבקר לבחון האם החוקים שהוגדרו, הותאמו לכל הפחות לתהליך תקיפה "מקובל", והאם החברה תצליח לאתר תוקף.

- לסיכום

שילובו של מערך SIEM הוא תהליך מורכב וממושך המחייב תכנון סדור של שלבי המהלך. ביקורת פנימית חייבת לבחון את הנושא לעומק על מנת לוודא כי קיימת יכולת איתור וטיפול באירועי אבטחת מידע וסייבר, החל משלב קבלת החיוויים ועד מתן מענה/תגובה למתקפות המתרחשות באופן הולם ומהיר. אז יש לכם "אח גדול" בחברה?

The post אז יש לכם "אח גדול" בחברה? appeared first on IIA ישראל - לשכת המבקרים הפנימיים בישראל.

]]>The post חבל על הזמן – ביקורת סייבר במציאות משתנה appeared first on IIA ישראל - לשכת המבקרים הפנימיים בישראל.

]]>

האם הייתם מסתפקים בקבלת תעודה על הישגי ילדיכם במערכת החינוך בסוף כיתה א' ובסוף כיתה י"ב בלבד? האם יש משמעות לתהליך שעבר הילד בשנים שבאמצע?

הביקורת הפנימית מיועדת להוסיף ערך ולשפר את פעולות הארגון, ובהתאם לתקנים היא עושה זאת באמצעות גישה שיטתית וממוסדת.

כיצד מתבצעת ביקורת טיפוסית?

לביקורת טיפוסית ישנו מחזור חיים אופייני הכולל מספר שלבים מרכזיים:

למעשה, מדובר על הליך שמתבצע בארגון באופן מחזורי, כאשר בהתאם לעיקרון של פארטו, פרק הזמן המוקדש ללימוד הנושא ולתכנון הביקורת הוא 20% מסך הזמן המוקדש לנושא, וכ-80% מוקדשים לביצוע, להפקת טיוטה, לקבלת התייחסויות ועד להפקת דוח.

בקצב דיבור סביר של כ-150 מילים בדקה, ייקח לכם כשבע דקות לקרוא מאמר זה. על פי נתוני ESET, בפרק הזמן הזה ידלפו עוד כ-200,000 רשומות לאינטרנט.

בתקופה זו נשאלת יותר מתמיד השאלה: לאור האופן שבו מתבצעות הביקורות כיום, ולאור קצב איתור הפגיעויות והחולשות במוצרים, האם רמת ההגנה בסייבר בארגון עצמו ואצל ספקיו עדיין רלוונטית?!

למעשה, הפקת דוח ביקורת לאחר מספר חודשים של תהליך במתכונת זו, שקול למתן תעודת סיום כיתה א' לאחר שהילד הגיע לכיתה י"ב. ייתכן מאוד שהמידע הכתוב בדוח נכון ומדויק, אך הוא איננו מועיל ואיננו אפקטיבי.

האם גם לקוחות דוח הביקורת שותפים לתחושה זו?

לעיתים בהרצאות בפני מנכ"לים ודירקטורים, אני מציג בפניהם אמצעי זיכרון (Disk On Key) ובו מותקן וירוס. לאחר שיחה קצרה אני מציג בפניהם את השאלה הבאה:

אתם מודעים לנושא הסייבר ולכן גם הגעתם למפגש זה. אתם ודאי משקיעים רבות בתחום ההגנה, והגדרתם בעלי תפקיד ומערכות להתמודדות עם נוזקה שעלולה להיכנס לארגון באמצעות חיבור התקן כגון זה לרשת המחשבים שלכם. האם אתם מוכנים לחבר התקן זה למחשב במשרדכם?

הרוב המוחלט איננו מוכן לבצע ניסוי (תרגול) מסוג זה. על פי רוב, בעולם ההגנה ארגונים רבים מודדים את התשומות, כלומר את המשאבים שהושקעו בתחום ההגנה, אבל לא בוחנים את התפוקות. השאלה היא האם המאמץ מושקע במקום הנכון? עד כמה הארגון מוכן כנגד איום כופרה? מה יקרה אם יפרצו לאחד הספקים המהותיים שלכם? האם ניתן להוציא מידע מארגונכם באמצעות שימוש באתרי שיתוף קבצים? באמצעות שימוש במייל פרטי?

למעשה, החשש הזה איננו ייחודי רק להנהלות הארגונים. גם הגורמים המבוקרים שותפים לתחושה זו. בסקר שנערך על ידי מכון המחקר Ponemon בנובמבר האחרון עלו הממצאים הבאים:

- 80%-75% מהמשיבים ענו כי הם אינם בטוחים ורגועים מבקרות ההגנה שהם יישמו בפועל.

- 62% מהמשיבים סבורים כי הבקרות הקיימות בארגון אינן נותנות מענה אל מול האיומים האחרונים ושיטות תקיפה מתקדמות.

- 59% מהמשיבים ענו כי הבקרות אינן אפקטיביות בשל ריבוי מוצרי הגנה בארגון.

- 60% מהם מבצעים שינויים ברמה שבועית או יומית בבקרות ובמוצרים, באופן שלדעתם מצריך בדיקה של אפקטיביות הבקרות.

האם לא חשבו על זה כבר בעבר?

במאמרים מקצועיים מעולם הביקורת נכתב הרבה על חשיבות ביצוע ביקורת ובקרה בצורה רציפה. עם זאת, היישום של תפיסה זו בפועל עדיין אינו נפוץ במיוחד.

ממחקר שנערך על ידי ADR (Director Roundtable Audit) בנושא, עלה כי ב-70% ממחלקות הביקורת הפנימיות לא יישמו ביקורת מתמשכת בארגונם.

אז מה ניתן לעשות?

כדי לתת חוות דעת על מצבו הבריאותי של גוף האדם, נדרש לבדוק את תפקוד כלל האיברים כל הזמן. לא מספיק לומר שהרגליים, הלב והמוח עובדים מצוין. כך גם בארגון: אמירה אודות רמת ההגנה של הארגון בהתבסס על ביצוע מבדק חדירה לאתר האינטרנט ולרשת הארגונית, או בחינה של רמת ההגנה על הטלפונים הניידים, איננה מספקת את האינדיקציה הנדרשת לטובת השגת תכלית הביקורת הפנימית.

למעשה, תהליך הביקורת נדרש לעבור לתהליך זריז, בדומה לתהליך שעבר עולם פיתוח התוכנה בראשית שנות האלפיים.

מהו פיתוח תוכנה זריז ?(Agile Software Development)בהתאם להגדרה המקובלת, זוהי גישה בהנדסת תוכנה המניחה שפיתוח תוכנה הוא בעיה אמפירית, ולא ניתן לפתור אותה בשיטות המתבססות על חיזוי או תכנון. באנגלית, המונח Agile פירושו "זריז, קל רגליים, נע במהירות ובחן", ותרגומו לעברית הוא "זמיש" (הלחם של זריז וגמיש). הגישה קובעת שפיתוח תוכנה הוא פיתוח מוצר חדש ומתייחסת אליו כמשחק של שיתוף פעולה מוכוון־מטרה. הגישה הזריזה לפיתוח תוכנה מניחה שלא ניתן להגדיר במלואה תוכנה מסוימת קודם לפיתוחה בפועל, ובמקום זה מתמקדת בשיפור יכולתו של הצוות לספק תוצרים במהירות ולהגיב לדרישות העולות תוך כדי הפיתוח.

לצורך ביצוע ביקורת פנימית יעילה על תחום הסייבר, יש להטמיע שיטות עבודה שמשלבות את תפיסת ה"בר"מ" – בקרה רציפה ומתמשכת.

תפיסה זו מסייעת למבקר להשיג בין היתר את התועלות הבאות:

- קיצור משמעותי של משך הזמן מרגע ההחלטה על בדיקה של רכיב/מערכת ועד לתחילת ביצוע הביקורת.

- קיצור משמעותי של משך ביצוע הביקורת (איסוף הראיות, ניתוחם, הסקת מסקנות, תיקוף מול המבוקר ועוד).

- הפחתת התלות בזמינות הגוף המבוקר.

- הגדלת היקף המערכות והתהליכים הנבדקים.

- יכולת ניתוח והפקת תובנות מצטברות לאורך זמן.

- יכולת התאמת הביקורת בזמן אמת לאיומי הסייבר העדכניים ביותר, בהתבסס על מודיעין עדכני ועל התקיפות האחרונות בארץ ובעולם.

- יכולת ניהול תהליך מעקב יישום ההמלצות באמצעים ממוכנים ויעילים.

בשל הדינמיות של תחום הטכנולוגיה בכלל, ומרוץ החימוש שבין התוקפים מחד, ליצרנים ולצד המגן מאידך, קמו בשנים האחרונות מספר פתרונות המספקים לארגון את היכולת לבצע ביקורת רציפה, מתמשכת וכוללת. פתרונות אלו עשויים לשלב לדוגמה את עולמות התוכן הבאים:

- מערכת לניהול סיכוני סייבר בשרשרת האספקה (VRM – Vendor Risk Management).

- מערכת לאיסוף מודיעין סייבר (TIP) ולניהול ההגנה על נכסים דיגיטליים כגון חשבונות משתמש ברשתות חברתיות (DRP – Digital Risk Protection).

- מערכת למיפוי משטח החשיפה של הארגון (ASM – Attack Surface Management).

- מערכת לבחינת סימולציות תקיפה (BAS – Breach Attack Simulator).

| Post Attack

(code&file sharing, Defacement, Stolen sensitive data, Brand spoofing) |

מימוש יעיל של תוכנית זו יְיצר למבקר תמונת מראה שלמה מנקודת מבטו של התוקף, ותאפשר להציג להנהלה את רמת הבשלות והמוכנות של הארגון בעולמות התוכן השונים.

להלן תרשים המשווה בין הגישה המסורתית לגישה החדשנית בנושא ביקורת סייבר:

כיצד להתחיל?

לטובת בנייה של תוכנית ביקורת על בסיס תפיסה זו, יש להגדיר כמו בכל פרויקט את תכלית הפרויקט, המשאבים הנדרשים והקיימים, בעלי העניין ועוד. רתימת גורמי הגנת הסייבר למהלך עשויה לספק למבקר כלים שנמצאים ברשות הארגון וחיבור הביקורת לאיום הייחוס הרלוונטי לארגון. בנוסף, ניתן להיעזר בשירותי הגנת סייבר מנוהלים (MSSP) שיכולים לתת מענה לארגונים שבהם אין יכולות ומשאבים זמינים מסוג זה.

במהלך חודש נובמבר 2020, פרסם לראשונה מערך הסייבר הלאומי את טיוטת הגרסה הבאה של תורת ההגנה בסייבר לארגון. מסמך זה מספק כלים, שיטות, רשימת תרחישי תקיפה, רשימת בקרות תוצאתיות וקווים מנחים יישומיים להטמעה של תפיסת בר"מ בארגון.

התרשים הבא מתאר תהליך של הטמעת בר"מ בארגון:

- עיצוב סביבת הבקרה:

- הגדרת תרחישים לייחוס – לדוגמה, השבתת הפעילות העסקית כתוצאה מאירוע כופרה שיחדור לרשת הארגון באמצעות ניצול ממשקים פתוחים (דוגמת RDP, SSH, FTP).

- הגדרת אינדיקטורים לסיכון/איום – התראה במערכת ה-SIEM אודות ניסיונות סריקה או ניסיונות התחברות כושלים לממשקי הגישה החיצוניים.

- הגדרת ערכי סף/יעדים – אפס ממשקים לא מוכרים/מאושרים ואפס ממשקים מאושרים שחשופים בצורה לא בטוחה (כגון ללא מימוש MFA).

- הטמעת מנגנון לביצוע המדידה – הטמעת כלי לסריקת משטח החשיפה והתקיפה של הארגון מבחוץ (דוגמת כלי ASM, port scan, מנועי חיפוש דוגמת שודן ועוד).

- ניתוח ותחקור תוצאות המדדים – טיוב חוקי ה-SIEM למזעור התראות שווא ולניהול הטיפול באירוע בצורה אוטומטית.

- אתגור הבקרה ובחינת אפקטיביות:

- אתגור אפקטיביות הבקרות עם כלי תקיפה רציפים – בחנו את קיומם של כלים אוטומטיים שמנסים להתחבר בצורה עצמאית לממשקים פתוחים, לסרוק את הארגון, לזהות ממשק חדש ולדמות את פעולת התוקף. בצעו שימוש מבוקר בכלי סימולציית תקיפה לבחינת יעילות מערך האיתור ומערך התגובה בנושא (משך הזמן מרגע פתיחת פורט/ממשק ועד לתחקורו, יכולת זיהוי ותגובה לשינוי בהגדרות גישה מרחוק, ניסיונות ניחוש סיסמאות לממשקים פתוחים ועוד).

לסיכום

במקום להתמקד בקיומן או אי קיומן של הבקרות, בחנו את סביבת הבקרה באופן תדיר באמצעות אתגור הבקרות באופן שמדמה את פעילות התוקף ובצורה אוטומטית.

מדדי ההצלחה יכולים להיות:

- כמה זמן נמשכת ביקורת סייבר בארגונך? החליפו שיטת עבודה של ביקורות ארוכות שביצוען נמשך על פני שבועות ואף חודשים, מעבר למיקרו-ביקורות שמתבססות על תרחישי תקיפה עדכניים.

- ביקורת על תפוקות ולא תשומות – עברו לביקורות שבוחנות את מבחן התוצאה בראי האיומים, במקום מבחן המאמצים והתשומות בראי המגן.

במציאות הנוכחית, שבה משטח התקיפה וכמות האיומים על ארגונים רבים גדלים, ומשאבי הביקורת לעיתים פוחתים, יש לנו הזדמנות לבצע ביקורת מדויקת יותר, יעילה יותר, ומקיפה יותר – בפחות משאבים.

או כפי שאמר פיטר דרוקר:

Do-what-you-do-best-and-outsource-the-rest

תנו למחשב לאסוף נתונים ולאתר חשיפות במשטח התקיפה ובמודיעין, ותוכלו להשקיע את הזמן שנחסך בניתוח ובחינת הסיבות וההשלכות של הפגיעות והאיומים שזוהו על סביבת הבקרה.

The post חבל על הזמן – ביקורת סייבר במציאות משתנה appeared first on IIA ישראל - לשכת המבקרים הפנימיים בישראל.

]]>The post מהם סיכוני OT בארגון, ואיך נדרש לבקר אותם? appeared first on IIA ישראל - לשכת המבקרים הפנימיים בישראל.

]]>(הודעה שפרסם מערך הסייבר הלאומי של ישראל בתאריך 23.04.2020)

תקיפת תשתיות מים וביוב, כפי שתוארה בפרסום, בוצעה על מנת לשבש את הספקת המים לצרכנים ואת הקליטה והעיבוד של השפכים. כלומר, התקיפה כוונה כנגד מה שמכונה בשפה המקצועית "טכנולוגיה תפעולית" (TECHNOLOGY OPERATIONAL – OT).

מטרת מאמר זה היא לספק למבקר הפנימי, למנהלי הסיכונים ולהנהלה בארגון, אשנב לסיכונים האפשריים הנובעים מהשימוש ב"טכנולוגיה תפעולית" (OT) בארגונים, וכן להמליץ על כיווני ביקורת כדי לוודא שהרציפות התפקודית של הארגון לא נפגעת.

בהתאם להגדרה שמציע מכון המחקר GARTNER, "טכנולוגיה תפעולית" היא "חומרה ותוכנה אשר מזהות או גורמות לשינוי באמצעות ניטור ו/ או בקרה ישירים על ציוד תעשייתי, נכסים, תהליכים ואירועים".

טכנולוגיה תפעולית כוללת שתי קבוצות משנה עיקריות:

- מערכות בקרה תעשייתיות (ICS – INDUSTRIAL CONTROL SYSTEMS) מסוגים שונים, שתהליכי הייצור במפעלים תעשייתיים מושתתים עליהם. מערכות אלו משמשות לניטור ובקרה וכן בגופי תשתיות: תחנות כוח, מתקני מים וביוב, תשתיות גז ודלק, מערכות תחבורה, נמלים ועוד.

- מערכות ניהול לבניין (BMS – BUILDING MANAGEMENT SYSTEMS). מדובר במשפחה רחבה של רשתות ומערכות, כגון מיזוג, תאורה, ביטחון ובטיחות, מעליות ועוד.

משמעות התממשות איומי הסייבר בסביבת ה-OT

ההבדל המהותי בין מערכות ה-IT (Informational Technology) לבין OT הוא בכך שבעוד שהמערכות מהסוג הראשון מאחסנות, מעבדות ומפיצות מידע ברמת ערכיות שונה, מערכות ה-OT מנהלות תהליכים פיזיים.

אירוע סייבר בסביבת ה-IT בדרך כלל עלול לפגוע בסודיות, בשלמות ובזמינות המידע הארגוני ולגרום לנזק כלכלי, תדמיתי ורגולטורי. לעומת זאת, אירוע סייבר בסביבת ה-OT עלול להביא להשלכות חמורות בהרבה. המונחים שבהם נהוג להשתמש בסביבת ה-OT הם יציבות התהליך (RELIABILITY), איכות הייצור, בטיחות העובדים (SAFETY) ונזק סביבתי (מומלץ לעיין במסמך "ניהול סיכוני סייבר בסביבת OT – מדריך לדירקטוריון" שפורסם בחודש מרץ 2020 על ידי מערך הסייבר הלאומי).

פגיעה ביציבות התהליך עלולה לשבש או אפילו להפסיק לחלוטין שירות חיוני, כגון הספקת החשמל (לדוגמה, התקיפה הרוסית בתחנת כוח אוקראינית בשנת 2015). כמו כן, אירוע סייבר בסביבת ה-OT עלול להביא להשלכות בטיחותיות וסביבתיות מחרידות. כך למשל, פקודה לפרוק מכל אמוניה עלולה לגרום למאות הרוגים.

תקיפת סייבר במערכות ניהול של בניין עלולה לגרום לשיבושים תפעוליים משמעותיים. כך לדוגמה, השבתת מערכת מעליות במגדל משרדים תקשה על עובדים ולקוחות להגיע ליעדם. השתלטות על מערכת בקרת כניסה תאפשר לתוקף להכניס גורמים לא מורשים למתחם לצורך פעילות זדונית.

כתוצאה מכך, אם הארגון עושה שימוש בטכנולוגיה תפעולית, המבקר הפנימי בארגון מחויב לוודא שתהליך ניהול הסיכונים בהקשר הזה מתנהל בצורה נאותה.

חולשות הגנת סייבר אופייניות בתחום ה-OT

מערכות בקרה תעשייתית רבות סובלות מחולשות הגנת סייבר חמורות. המשמעותיות שבהן:

- חלקן פותחו והוטמעו לפני תחילת "עידן הסייבר" ולכן עושות שימוש ברכיבים, בתוכנות ובפרוטוקולי תקשורת שיש בהם חולשות הגנת סייבר מובנות. לדוגמה, פרוטוקול תקשורת נפוץ בסביבת ה-OT הוא MODBUS שפותח בשנת 1979. ניצול החולשות המובנות בפרוטוקול זה מאפשר לתוקף לבצע תקיפה מסוג man-in-the-middle לצורך שיבוש תהליכי הייצור, בעוד שמפעיל המערכת יוזן במידע כוזב בנוגע לתקינות התהליך (לדוגמה: “Man-In-The-Middle Attack Against Modbus TCP illustrated with Wireshark” ,Gabriel Sanchez SANS Institute).

- בחלק מרשתות הבקרה חסרה סגמנטציה, כלומר לנוזקה או לתוקף שיצליח לחדור בנקודה כלשהי לרשת יהיה קל להגיע לכל יעד בתוכה (לדוגמה: Top 10 Cybersecurity Vulnerabilities and Threats for Critical Infrastructure and SCADA/ICS).

- עמדות מפעיל רבות (HMI – Human Machine Interface) עדיין מריצות מערכות הפעלה מיושנות מסוג XP WINDOWS ששדרוגן יגרום לשיבוש פעילות תוכנת הבקרה.

- מערכות בקרה תעשייתית נועדו במקור לשמש ישויות המופרדות הן מרשת המחשוב הארגונית והן מרשת האינטרנט. במהלך השנים, כתוצאה מצרכים עסקיים ותפעוליים וכחלק מתפיסת המהפכה התעשייתית הרביעית, INDUSTRY 4.0, חוברו רשתות בקרה תעשייתית רבות הן לרשת הארגונית (IT) והן לרשת האינטרנט. עם זאת, לעיתים במערכות בקרה תעשייתיות לא בוצעה הקשחת רכיבים כנדרש (בקרים, מתגים, עמדות מפעיל), וכן לא קיימות יכולות ניטור הרשת (IDS – Intrusion Detection System) או בקרת הגישה לרשת (NOC או NAC).

- היעדר ממשל OT נאות בארגון. במפעלים רבים, בשונה מהנורמה הקיימת באשר ל-IT, לא קיים מיפוי תהליכי עבודה ונכסים מפורט באשר לסביבת ה-OT, תפעולה ואחזקתה. למשל, לא ברור באילו בקרים ופרוטוקולי תקשורת נעשה שימוש, או לא ידועה הקישוריות הקיימת בין רשתות הבקרה לרשת הארגונית ולאינטרנט. יותר מזה, ייתכן כי הארגון לא מודע לחיבור הספקים לרשתות הייצור שלו לצורך תמיכה וניטור.

- מודעות הסגל התפעולי וגורמי שרשרת האספקה לסיכוני הסייבר הנלווים לשימוש בטכנולוגיה תפעולית יכולה להיות נמוכה מאוד, מפני שגם אנשי אבטחת המידע בארגון מגבילים את תחום עיסוקם בסביבת ה-IT בלבד.

הבסיס הנורמטיבי להגנת סייבר על מערכות ה-OT

בשנים האחרונות בישראל (ובעולם) חל גידול משמעותי בנפח מעורבות הרגולטור בנושא הגנת הסייבר בתחום ה-OT בארגון. כך, לדוגמה, אגף שוק ההון, ביטוח וחיסכון במשרד האוצר פרסם בשנת 2016 חוזר בנושא ניהול סיכוני סייבר בגופים מוסדיים שבו נכתב: "הערכת הסיכונים תתייחס בין היתר למערכות OT ולסביבות פיתוח ובדיקות, העשויות להכיל מידע רגיש או לגלם חשיפות למערכות הגוף המוסדי כולו".

המשרד לאיכות הסביבה פרסם בינואר 2020 מדריך סייבר בנושא "עמידה בתנאים של היתר רעלים בתחום הסייבר בתעשייה". מדריך זה כולל דרישה לניהול נאות של סיכוני הסייבר בסביבת ה-OT ברשימת התנאים לקבלה ותיקוף מחדש של היתר הרעלים.

למשרד האנרגיה ולרשות הממשלתית למים ולביוב קיימים נהלים מחייבים שקובעים סטנדרט הגנה נדרש בנוגע לרשתות הבקרה של יצרני החשמל וספקי המים והביוב.

המלצות לביקורת ניהול סיכוני ה-OT בארגון

כצעד ראשון, יש לקבל הבנה בסיסית בנוגע לשימוש בטכנולוגיות תפעוליות בארגון, ובכלל זה:

- הכרת היקף השימוש של הארגון המבוקר ב-ICS ) Industrial Control Systems) וב-BMS (Building Management Systems).

- הבנת רמת הקריטיות של התהליכים המנוהלים על ידי המערכות הללו ורמת הסיכון השורשי הגלומה בתהליכים הללו.

- מיפוי בעלי התפקידים הרלוונטיים לתפעול מערכות אלו ולמנגנוני הגנת הסייבר המוטמעים בהן. מומלץ לברר ולבחון האם קיים ניהול נכסים נאות: מיפוי רכבים ותרשימי רשתות, פירוט קישורים הדדיים וחיצוניים, רשימת גורמי שרשרת אספקה רלוונטיים, רשימת מורשים לגישה מרחוק, נהלים לעדכון רכיבים, הקשחה ועוד.

- בחינה האם מתקיים תהליך סדור לניהול סיכוני סייבר בסביבת ה-OT, ובחינה האם קיימת תפיסה לניהול אירוע סייבר ברשתות ה-OT ולהתאוששות ממנו. חשוב מאוד לוודא כי תפיסה זו עולה בקנה אחד עם התפיסה הארגונית הכללית להמשכיות עסקית.

- בחינה האם נערך סקר סיכוני סייבר בסביבת ה-OT, ואם בוצע – נדרש לבדוק מהו סטטוס יישום ההמלצות שעלו בו לשיפור רמת הגנת הסייבר הכוללת בארגון (בדגש על התחומים המשותפים לסביבת ה-IT).

- בחינה האם סגל התפעול מודע לסיכוני הסייבר האפשריים.

לאחר שלמבקר הפנימי ישנה הבנה בסיסית בנוגע לשימוש בטכנולוגיות תפעוליות בארגונו, מומלץ לתכנן ביקורת ייעודית מקיפה בנושא, בדגש על העמידה ברגולציה הרלוונטית. מומלץ להיעזר במתודולוגיות ייעודיות (הנגזרות לרוב מהנחיות המפורטות במדריךNIST Special Publication 800-82 Revision 2"Guide to Industrial Control Systems (ICS) Security") ותשתמש בכלים טכנולוגיים תואמים שחלקם שונים מסביבת ה-IT. כך למשל, בסביבת ה-OT לא מקובל לבצע סריקות רשת אקטיביות, ולכן מנתחים לרוב את הקלטת התעבורה במצב "offline".

לסיכום, מתקפות הסייבר הולכות ומתפתחות גם לטכנולוגיות תפעוליות שמשמשות לניטור ובקרה של תהליכים תפעוליים, תעשייתיים, יצרניים ופיזיים בארגון. לכן על הארגון והמבקר הפנימי להכיר ולזהות את השוני ואת ההשפעות של איומי סייבר על הסביבה הפיזית לעומת סביבות אחרות, לדעת מהם הסיכונים ולהבין איך לנהל אותם ולהתגונן מפניהם.

The post מהם סיכוני OT בארגון, ואיך נדרש לבקר אותם? appeared first on IIA ישראל - לשכת המבקרים הפנימיים בישראל.

]]>The post הפרקטיקה של ניהול אירועי סייבר appeared first on IIA ישראל - לשכת המבקרים הפנימיים בישראל.

]]>באוקטובר 2016 הותקפה חברת תשתית ה-DNS האמריקאית DYN במתקפת מניעת השירות הגדולה בהיסטוריה. ההתקפה בוצעה על ידי עשרות אלפי רכיבי IoT, והאירוע השפיע על עשרות שירותים ובהם כאלה המסופקים על ידי חברות כמוAmazon, PayPal, Twitter, Netflix, Soundcloud, Airbnb, Reddit. אחת הסיבות המרכזיות שבעטיין החברה הצליחה לטפל באירוע הזה בתוך שעות ספורות הייתה מוכנוּת מראש. לדבריהם, "אנו מתאמנים ומתכוננים לתרחישים מסוג זה על בסיס קבוע. אנו מתרגלים תסריטים מתגלגלים (playbooks) ועובדים בשיתוף פעולה עם גורמים מקצועיים כדי להתמודד עם תרחישים כאלה". זו דוגמה נדירה בנוף מתקפות הסייבר שבה הארגון המותקף מצליח לבלום התקפה ללא נזק משמעותי, הודות למוכנות מראש.

מרבית התקיפות שמצליחות תופסות את הארגונים המותקפים עם המכנסיים הווירטואליים למטה, מה שגורר השלכות חמורות ביותר, בעיקר מבחינה עסקית.

דוגמה לכך היא במקרה של התקיפה שביצעה צפון קוריאה על Sony Pictures. בין השלכות האירוע ניתן למנות את התפטרות מנכ"לית החברה, איימי פסקל, עלות של למעלה מ-41 מיליון דולר בשיקום ה-IT של הארגון, תביעות ייצוגיות והסדר טיעון עם עובדי החברה שהתכתבויות פנימיות שלהם נחשפו בהתקפה. למרבה הצער, Sony Pictures רחוקה מלהיות לבד בסירת אי-המוכנות למתקפת סייבר.

מקרה נוסף הוא של המתקפה הרוסית נגד אוקראינה, הידועה בשם NotPetya, מתקפה שהתפשטה לנכסים הדיגיטליים של החברות הגדולות בעולם והפכה להיות המתקפה היקרה וההרסנית בהיסטוריה. המתקפה פגעה בעשרות חברות בין-לאומיות מהגדולות בעולם, כגון Merck, Mondelez, DHL, DLA Piper וחברת הספנות הדנית הגדולה בעולם A.P. Moeller Maersk. נשיא חברת הספנות, שהנזק שהסבה לה המתקפה נאמד ביותר מ-300 מיליון דולר, אמר בפורום הכלכלי העולמי שהחברה הייתה ״בינונית בכל הקשור להגנת הסייבר, בדיוק כמו חברות רבות אחרות… זו הייתה קריאת השכמה עבורנו לא רק להשתפר, אלא להפוך את הסייבר ליתרון תחרותי שלנו… הגיע הזמן להפסיק להיות תמימים בנוגע לנושא להגנת הסייבר… התלות בדיגיטל הולכת וגדלה, ומכאן הדחיפות הגבוהה… לא ניתן עוד להסתמך רק על חוסן אנושי״.

על סיכוני סייבר וארגונים

כל ארגון חשוף לסיכוני סייבר. בתחום הזה אין חסינות. בשנים האחרונות, ובחודשים האחרונים בפרט, אנו עדים לעלייה דרמטית בכמות תקיפות הסייבר ובאיכותן. ניתן לייחס מגמה זו להשפעות מגפת הקורונה שהאיצה את העבודה מרחוק, וכפועל יוצא הגדילה את משטח התקיפה הפוטנציאלי. בהקשר הישראלי – גם המתיחות הגוברת עם איראן מעלה את סיכון הסייבר של חברות ישראליות.

עם התפתחות מרחב הסייבר והתלות בתפקודו התקין, על ארגונים להיערך באופן אחר ולהתייחס לסיכוני סייבר כחלק חשוב ועקרוני מתהליך ניהול הסיכונים שלהם. היות שהסיכונים הם רבים ומגוונים וקצב התפתחות וגילוי החולשות הוא מהיר מאוד (כ-300 חולשות חדשות מתגלות בכל שבוע בממוצע), מדובר בתהליך מורכב שצריך להיעשות באופן שוטף.

הדבר חשוב במיוחד בגלל הסיבה הבאה: אירוע סייבר הוא אירוע שנגרם כתוצאה מתוקף (לרוב חיצוני) שמפתיע את הגוף המותקף. הדבר מייצר מצב הדומה למלחמה. מתקפת סייבר מכניסה את הגורם המותקף לתנאים של "ערפל קרב״. פירוש הדבר הוא שבמקרים רבים לא ברור למותקף מה בדיוק התרחש, מיהו התוקף ומה הוא מבקש, ולכן כמעט תמיד הטיפול באירוע יתבצע בתנאים של מידע חסר ועלול לתפוס את הארגון במצב של הפתעה. משמעות הדברים היא שכל ארגון נמצא בסיכון משתנה לחוות אירוע סייבר, ולכן כל ארגון זקוק לתוכנית תגובה לאירוע סייבר המותאמת לו.

כאשר אירוע מתרחש במרחב הסייבר, הוא מתגלגל בקצב כה מהיר עד שרובנו איננו יכולים לתפוס זאת. לכך מתווספת העובדה שאירוע סייבר מאופיין בחוסר ודאות, דבר שמגביר את רמות החרדה ומשפיע מבחינה פסיכולוגית על יכולת קבלת ההחלטות.

ההשלכה החמורה ביותר של אירוע סייבר היא אובדן עסקאות בעקבות אובדן האמון של הלקוחות. שיקום קשר עם הלקוח הוא דבר שצורך זמן וכסף רב. בהקשר הזה קיים מתאם בין משך זמן הגילוי של ההתקפה לעלויות השיקום. עלויות השיקום של סקטורים תחת רגולציה (כגון בנקאות, ביטוח ורפואה) אף גבוהות יותר, בין היתר בגלל חובת דיווח, קנסות רגולטוריים, והחשיבות הקריטית של שיקום המוניטין, המצריך עלויות גבוהות במיוחד.

רגע, עוד לא סיימנו עם החדשות הרעות. חברות רבות מתקשות במציאת אנשי מקצוע טובים בתחום הגנת הסייבר, ולכן נאלצות להשקיע כספים רבים יותר לאחר שאירוע התרחש במקום למנוע אותו או לכל הפחות לצמצם את האפשרות שיתחולל.

אבל יש גם חדשות טובות. פגיעה קשה ממתקפת סייבר איננה גזרת גורל. בארגונים שבהם הסדירו מבעוד מועד את הטיפול באירועי סייבר, מינו גורם אחראי לנושא, השקיעו בהעלאת המודעות, תרגלו באופן קבוע תרחישים ומענה להם ונקטו אמצעים רלוונטיים נוספים – עלויות הטיפול והשיקום נמוכות יותר.

מכאן עולות שתי מסקנות:

א. אפשר להקטין את זמן הגילוי והתגובה למינימום האפשרי. עם זאת, חשוב לזכור שבניית יכולת ניטור טובה אינה זהה לכושר תגובה איתן.

ב. אפשר להגדיל את כושר התגובה והחוסן הארגוני, בעיקר סביב היבטים שאינם קשורים באופן מובהק לטכנולוגיה, כגון יח"צ, דוברות, ביטוח, עבודה מול רשויות, הרתעה ומודיעין, כל זאת במטרה לצמצם את הסיכונים והחשיפות לאחר אירוע סייבר למינימום האפשרי.

אי לכך, יש לדאוג מבעוד מועד לתוכנית (ארגונית) של מענה אפקטיבי מוקדם ככל הניתן למתקפה. לכן המפתח להתמודדות מבוסס על כלל האצבע שמלמדים בצבא: תרגול. קשה באימונים, קל בקרב. גם בסייבר – תרגול ומדידה הם המפתח למוכנות לתקיפה.

אך מהו אותו מענה?

לכל מתקפה תשובה.

בהכנה להתמודדות עם מתקפת סייבר קיימים חמישה שלבים: זיהוי נכסים להגנה, הגנה על הנכסים, איתור מתקפות, תגובה והתאוששות.

באירוע "מוצלח", שלבי התגובה והתאוששות נחלקים לשניים: תגובה טקטית, שלרוב תהיה טכנולוגית, ותגובה אסטרטגית, שבה יידרש הארגון כולו להגיב, מהדירקטוריון ומטה.

שלבי התגובה לאירוע סייבר מוגדרים במספר מדריכים ותקנים של ארגונים, אם כי אני, באופן אישי, מוצא שבנק ישראל עשה את העבודה הטובה ביותר בתחום במסמך ״ניהול בנקאי תקין 361״:

- זיהוי (Detection) – בירור ראשוני לגבי קיומו של אירוע סייבר וגיבוש מהיר ככל האפשר של דפוס הפעילות הדרוש בארגון לשלב הבא אחריו.

- ניתוח (Analysis) – בירור מקיף ומעמיק, ככל האפשר באותה נקודת זמן, לגבי אירוע הסייבר, לצורך: (א) קבלת החלטות ברמה האופרטיבית, (ב) גיבוש רשימת חלופות של דפוסי פעולה אפשריים לבלימת התקיפה, (ג) החלטה על דרך הפעולה העיקרית לשלב הבא של הכלה.

- הכלה (Containment) – (א) השגת שליטה ראשונית באירוע לצורך הכלתו ועצירת החמרתו והשגת יעדיו, (ב) ביצוע תהליך השתלטות על מהלך התקיפה, וביטול או מזעור של וקטור הנזק לארגון.

- הכרעה (Eradication) – נטרול רכיבי התקיפה שמצויים במערכות של הארגון, תוך שאיפה לבטל או למזער, ככל שניתן, את הנזק שכבר נגרם.

- התאוששות (Recovery) – חזרה לרמת התקינות של פעילות הארגון טרום אירוע הסייבר, וחזרה לתפקוד מלא של כל פעילות שהושבתה, הוגבלה או הופרעה על ידי האירוע.

בפרקטיקה, שלבים אלה צריכים להיות מעוגנים בנוהל שאושר על ידי ההנהלה (ואף הדירקטוריון) ומתורגל לפחות פעם בשנה. עקרונות לנוהל כזה יכולים לכלול:

- מעבר משגרה של ״עסקים כרגיל״ לשגרת חירום, הכוללת מחזוריות של תכנון, הכנה, ביצוע והערכה של התגובה לאירוע.

- הקמת צוות ניהול משבר וחדר מצב, כולל מבנה של צוות תגובה רזה המאפשר פעולה מהירה.

- קביעת שעון לחימה, הכולל זמני עדכון, תכנון והחלטות הנהלה.

- מתן סמכות לדרגים בשטח ל״יוזמות ממושמעות״, כדי לאפשר התאוששות מהירה על פי הכוונה של ההנהלה.

- תוכנית לשמירת הכשירות הארגונית להתאוששות ממשבר סייבר.

- הבנת הסביבה הרגולטורית וחובות הדיווח.

- הגדרה והכשרה מראש של אדם אחד בחברה, שישמש כתובת לניהול משבר סייבר מול התקשורת.

- תקשורת שקופה עם בעלי עניין מרכזיים, וכן בפניות והודעות לעובדים, לספקים, ללקוחות, ובעלי מניות.

- רכישת פוליסת ביטוח סייבר. בהקשר הזה אביא את דבריו של שי סימקין, ראש תחום סייבר בקבוצת ״האודן״ העולמית: ״הפייק ניוז הגדול ביותר הוא שהביטוח אינו מכסה דבר. מדובר באחד הביטוחים המשתלמים ביותר״.

החלטות מנכ״ל באירוע סייבר

כאשר אירוע סייבר מגיע עד לרמת המנכ״ל, יש מספר החלטות שכדאי שיקבל:

- הכרזה על אירוע סייבר, כולל רמת החומרה שלו, והפעלת גופי ניהול רלוונטיים.

- מה קרה? – נרטיב ארגוני אחיד.

- הגדרות נחוצות – חומרת האירוע, דחיפות, המענה הנדרש, תחומי אחריות, שותפי סוד.

- בירור חובת ההודעה לרגולטורים וגורמי אכיפה ולו"ז/סדר ההודעות.

- אפיון הגורם התוקף (המערכת היריבה) והפעולות שיש לנקוט מולו.

- עקרונות לניהול המשבר – קביעת אחריות חברי ההנהלה, מינוי צוותי חירום, הגדרת סמכויות, תקציבים וכו׳.

- עדכון ויידוע לקוחות – אופן הטיפול במשבר ומהן הפעולות להמשך.

- צעדים שהמנכ"ל בעצמו הולך לבצע (כגון שיחות עם לקוחות, תקשורת, גורמים לאומיים וכו׳).

- עקרונות דוברות ודיווח חיצוני.

בואו נדבר הגנה – הצעה למודל הכנה ארגונית למשבר סייבר

אלה האתגרים שלאורם חברת קונפידס פיתחה מודל של הכנה ארגונית למשברי סייבר.

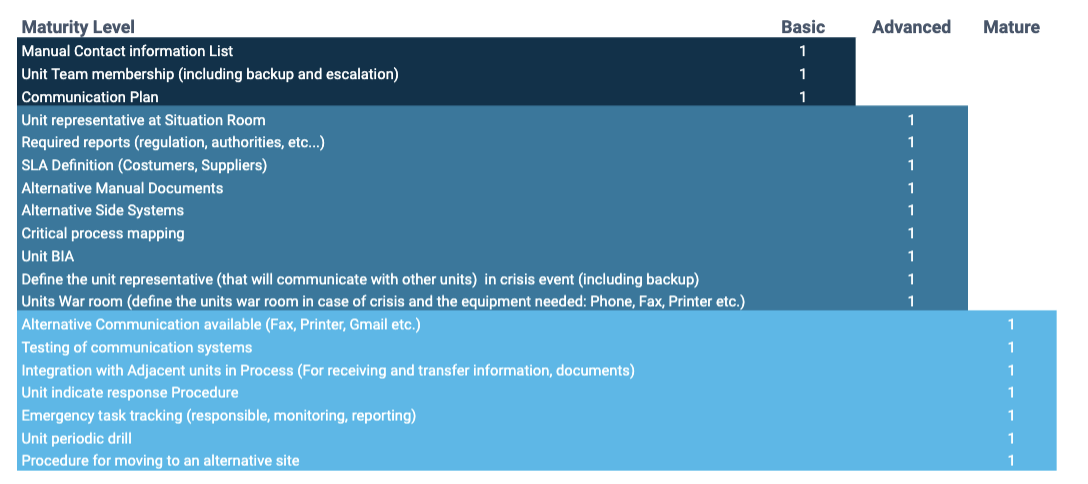

התוכנית, שמורכבת משלוש רמות בשלות, דואגת לכך שכל יחידה בתוך הארגון תהיה בשלה מספיק לנהל את ההיבטים תחת אחריותה.

איור 1: מטריצת המוכנות הארגונית של קונפידס

המודל מסייע לגורמים העסקיים בארגון להתכונן למשבר, כל אחד בתחום שתחת אחריות, ומטרתו לסייע לכל יחידה בארגון לגבש את נוהלי החירום הפנימיים שלה ולהביא אותה לרמת בשלות בצורה שיטתית ובהתאם לנוהל התגובה התאגידי.

התהליך נעשה על פי השלבים הבאים:

- בסיסי – שלב זה כולל הגדרת גורמים חיוניים בכל יחידה לתגובה לאירוע, דרכי התקשורת איתם, וכתיבת נוהלי עבודה תומכים לאור הנוהל הארגוני.

- מתקדם – שלב זה כולל הגדרת חדר מצב יחידתי, ומיפוי התהליכים הקיימים העסקיים בכל יחידה וכוללים: ממשקי עבודה עם יחידות משיקות בארגון, מערכות תומכות וספקים, הגדרת התהליכים שיש להם צורך במתן מענה מיידי (הן בתהליכים חלופיים, הן במערכות והן בכוח אדם ואתר תומך), טפסים ידניים ומערכות חלופיות שיש לעבוד איתן בעת משבר.

- בשל – שלב הכולל תרגול של כל עקרונות העבודה, לרבות עם מערכות חלופיות, אינטגרציה עם יחידה אחרות, מעבר לאתר חלופי, ועדכון נוהלי עבודה קיימים לאור התרגולים.

לסיכום

אירוע סייבר הוא אירוע מורכב, אפוף אי ודאות, ובמקרים מסוימים אף אירוע מכונן בחייו של ארגון.

כל חברה היא ייחודית ומיוחדת, הסיבות שהיא מותקפת (היגיון התוקף) היא ייחודית לה (ולפעמים לה בלבד), והפעולות שנעשו כדי למנוע אירוע ולהתמודד עימו לאחר שהתרחש תלויים, בין היתר, בתרבות הפנימית של הארגון, באנשים המאיישים את התפקידים השונים, ברגולציה, בקשב של ההנהלה, בתקשורת הבין-אישית הפנים ארגונית, בקשר עם גורמי חוץ במשאבים הקיימים ועוד.

משמעות המורכבויות הללו היא שבדיוק כמו אסטרטגיה עסקית, כל חברה זקוקה לתפיסה ייחודית של הגנת סייבר, שאותה תאמץ, תתרגל ותאתגר. במילים אחרות, בגזרת הסייבר כל ארגון זקוק לאימוץ אסטרטגיה כפולה: הגנה פרואקטיבית, מניעתית, והגנה רטרואקטיבית, בדיעבד. זו הדרך לנצח.

The post הפרקטיקה של ניהול אירועי סייבר appeared first on IIA ישראל - לשכת המבקרים הפנימיים בישראל.

]]>The post חדשנות בביקורת בנושא חסיון מידע ופרטיות appeared first on IIA ישראל - לשכת המבקרים הפנימיים בישראל.

]]>לרוב מדברים על חדשנות בהקשר של טכנולוגיה, יצירתיות יוצאת דופן, ומהלכים שיוצרים שינויים מהותיים בתהליכי העבודה הקיימים.

לתפיסתי, חדשנות יכולה לבוא לידי ביטוי גם בשינויים מינוריים שיכולים להיות משמעותיים לארגון, שינויים בתפיסה, בהסתכלות אחרת, ובעולמנו – בשאלת ביקורת אחרת.

מנקודת מוצא זו, דווקא כמבקרים יש לנו את היכולת להיות חדשנים בקלות יחסית, חדשנות שאינה מצריכה תקציבים משמעותיים או גיוס כוח אדם עם יכולות מיוחדות.

במאמר זה אשתף בביקורת שערכנו בנושא חסיון המידע ופרטיות אצלנו בקופת החולים מאוחדת, שבה החדשנות באה לידי ביטוי בשינוי נקודת המבט.

במאי 2018 נכנסו לתוקף תקנות הגנת הפרטיות שפרסמה הרשות להגנת הפרטיות הישראלית. זאת במקביל לתקנות ה-GDPR האירופיות. התקנות הרחיבו את דרישות הרגולטור מארגונים בישראל על מנת לשמור על מידע פרטי ולמנוע את זליגתו.

בשלהי שנת 2019 החלה הרשות לערוך ביקורות בארגונים השונים על מנת לוודא עמידה בתקנות. הפרה של התקנות יכולה להשית על הארגון קנסות גבוהים יחסית. לכך מתווסף הנזק מזליגת המידע, החשיפה המשפטית, החשיפה התדמיתית וכדומה.

כלומר, בארגונים המחזיקים מידע פרטי על פי הקריטריונים שהגדירה הרשות, החשיפה המובנית לשלל סיכונים היא גבוהה. כפועל יוצא, במרבית הארגונים המחזיקים מידע פרטי כהגדרת התקנות, בשנתיים האחרונות הושקעו תשומות רבות על מנת להיערך לכניסת התקנות לתוקף: נשכרו יועצים לצורך ליווי הארגון בתהליך, הוטמעו מערכות טכנולוגיות, לרוב עתירות משאבים, הוסדרו המדיניות, הנהלים והתהליכים, והושקעו משאבי כוח אדם רבים בביצוע השינויים הנדרשים.

הן בשל רמת החשיפה והן בשל היקפי המשאבים שהושקעו, גם אנו כמבקרים פנימיים נדרשים לתת את הדעת לנושא, ולאפשר לדירקטוריון לקבל תמונת מצב אובייקטיבית לגבי היקף החשיפה של הארגון בהיבט זה.

הגישה הקלאסית של ביקורת פנימית בנושא היא בחינת רמת הציות הארגונית לרגולציה. בדיקה באיזו מידה הארגון עומד בדרישות התקנות, ומיפוי הפערים הקיימים בין דרישות הרגולציה (לרבות התאמת המערכות) ובין הקיים בפועל.

אני לא מפחיתה מחשיבותה של הביקורת הזו. אך במסגרת מאמר זה בחרתי שלא לדון בשאלה אם נכון לנו כמבקרים פנימיים לעמוד במקום של מתן הבטחה של עמידת הארגון ברגולציה בנושא עתיר חשיפה, על כל משמעות האחריות הרובצת לפתחנו בהקשר זה. אני בהחלט חושבת שהמיקוד שלנו יכול, ואולי צריך, להיות אחר. ממילא במרבית הארגונים הבריאים לא יחכו לביקורת של המבקר הפנימי כדי לוודא שהם עומדים בדרישות. יותר מזה, קיימת דרישה של הרגולטור לערוך מבדקי ציות. מנקודת מבטי הפרטית, הערך המוסף שלנו בתור מבקרים לא יהיה גבוה, במיוחד בהתחשב בזה שאת הארגון ליוו יועצים מומחים בתהליך השינוי.

אז מה עשינו חדשני?

אם אני מתחילה מהשורה התחתונה – שאלת הביקורת שלנו הייתה אחרת. לטעמי היא הייתה חדשנית ושונה מהאופן שאנחנו כמבקרים בדרך כלל שואלים.

במסגרת הביקורת, במקום לבחון מה נעשה בעבר ולתת לארגון תמונת מצב מה רמת הציות כיום, אנחנו בדקנו, תוך ראייה צופה פני עתיד, האם מה שיש היום הוא מספק על מנת להבטיח כי רמת הציות הארגונית כיום תישמר גם בעתיד. הרי הארגון השקיע משאבים ותשומות רבים כל כך כדי להגיע לרמה מספקת לצורך עמידה בדרישות התקנות, וסביר להניח שאחרי כל ההשקעה רמת הציות שלהם כיום תהיה גבוהה או לפחות מספקת. השאלה היא האם בעוד שנה, כשתבוא הרשות להגנת הפרטיות לערוך ביקורת לארגון, היא תמצא ארגון באותה רמת ציות כמו היום. האם תהליכי העבודה שתוכננו ויושמו בארגון במסגרת ההערכות לכניסת התקנות לתוקף, יאפשרו לארגון לשמר את את אותה רמת ציות ארגונית גם מחר, גם בעוד שנה וגם בעוד כמה שנים?

כמה פשוט, ככה משמעותי.

זה אך טבעי שהקשב הארגוני, שהיה ממוקד בפרויקט ההיערכות, יהיה ממוקד עכשיו בפרויקטים הבאים שנמצאים על השולחן. בדרך כלל כשהקשב הארגוני מוסת, אם התהליכים לא מהודקים מספיק – גם רמת הציות פוחתת.

אני חושבת שחלק מהמחויבות שלנו כמבקרים היא לוודא שתשומות אלו יישאו פרי לאורך זמן, דבר שכאמור לא תמיד קורה. בנוסף, אני חושבת שמחויבותנו, גם עבור הדירקטוריון, היא לשקף באיזו מידה הארגון מתכנס להיות ארגון ששומר על פרטיות המידע לאורך זמן, ולא רק נכון ליום הביקורת.

במסגרת הביקורת בחנו את תהליכי העבודה ונוהלי העבודה. בשונה מתהליכי ביקורת רגילים, לקחנו את כל החומרים שנכתבו לצורך העמידה ברגולציה – מיפוי המערכות, מיפוי הספקים, סקרי הפערים – כבסיס לביצוע הביקורת, והסתמכנו עליהם כמו שהם, בלי שתיקפנו אותם. כאמור, כמבקרים יכולנו להתמקד בלדייק אותם או לתקף אותם, אולם לא זו הייתה מטרת הבדיקה. המטרה הייתה לבדוק שתהליכי העבודה ונוהלי העבודה שהוגדרו יאפשרו לשמר את כל החומרים שנכתבו ואת התהליכים שהוגדרו כפועל יוצא שלהם, ושיהיו תקפים ועדכניים גם בעתיד.

להלן מספר דוגמאות:

| נושא | בדיקה קלאסית | בדיקה מנקודת מבט אחרת |

| מיפוי ספקים שיש להם נגיעה למאגרי המידע | נכון למועד הביקורת, האם הארגון מיפה בהתאם לדרישות את כל הספקים הרלוונטיים? | · האם תהליכי העבודה הקיימים תומכים בעדכון שוטף של המיפוי, באופן שיבטיח כי עבור כל ספק חדש שאיתו יתקשר הארגון גם בעתיד תבוצע בחינת הצורך בהכללתו במיפוי הספקים הקיים?

· האם תפיסת מיפוי הספקים מורחבת מעבר לדרישות התקנות, וכוללת גם ספקים שאינם בעלי גישה ישירה למערכות המחזיקות במידע פרטי, אולם במסגרת השירות שנותנים לארגון מקבלים רשימות ונתונים מתוך מאגרי המידע? אם כן, האם הוגדרו תהליכי בקרה והגנות על מנת לוודא שיש ביכולתם לשמור על המידע הפרטי שמועבר אליהם? ושאלה משמעותית יותר: האם התהליכים הקיימים כיום תומכים במיפוי שוטף עבור ספקים אלו גם בעתיד? לדוגמה: o חברות שיווק שמקבלות רשימת לקוחות. o משרד רואי החשבון שמקבל קובצי שכר כחלק מתהליכי ביקורת הדוחות הכספיים. o ספק שמעניק פלטפורמה דיגיטלית לחלוקת מתנות לעובדים ומקבל את רשימת העובדים של הארגון ואת כתובות המייל ומספרי הטלפון שלהם. o חברה שמספקת פלטפורמה לשמירת קורות חיים של מועמדים לגיוס בארגון |

| מיפוי עובדים בעלי הרשאה למאגרים | נכון למועד הביקורת, האם מופו כלל העובדים בעלי הרשאה למאגרים השונים? | האם תהליכי העבודה שנבנו כוללים עדכון של המיפוי לעובדים שעוזבים והוספה של עובדים חדשים?

האם תהליכים אלו משולבים בתהליכי הקליטה והעזיבה של העובדים? |

| מבנה ארגוני | האם מונה ממונה אבטחת מידע בהתאם לתקנות? | האם המבנה הארגוני כיום, מיקומה של יחידת אבטחת המידע וסמכויות מנהל אבטחת המידע הם:

· בהתאמה לאחריות שלו ולמעורבות שלו בתהליכי העבודה הרלוונטיים, באופן שיאפשר לו לממש את תפקידו והאחריות המוטלת עליו ולשמר את תהליכי העבודה שנבנו (ברמת סמכות, נִראות, דרגה, ממשק להנהלה וכדומה). · מאפשרים הפחתה הדרגתית של תשומות הניהול שהושקעו על ידי הנהלת הקופה, תוך שימת מרבית האחריות הניהולית לתהליכים ליחידת אבטחת מידע. |

לסיכום, לאור התשומות והמשאבים הרבים שהשקיע הארגון בתהליך ההיערכות לרגולציה, והעמדת תשתית שמהווה הבסיס לעמידה בה, ביקורת זו אפשרה להנהלת הקופה להפנות זרקור למקומות שבהם נדרש לתת את הדגש כשלב שני להיערכות, ונתנה לדירקטוריון, שנתמך על עבודת המבקר הפנימי, תמונת מצב לגבי רמת החשיפה הארגונית העתידית בנושא, ובהתאם את מידת הצורך שלו להיות מעורב בנושא בעתיד הקרוב והרחוק.

The post חדשנות בביקורת בנושא חסיון מידע ופרטיות appeared first on IIA ישראל - לשכת המבקרים הפנימיים בישראל.

]]>The post סיכוני סייבר בשרשרת האספקה appeared first on IIA ישראל - לשכת המבקרים הפנימיים בישראל.

]]>אם בעבר ארגונים לא נתנו את הדעת לאיומי הסייבר, היום סיכון הסייבר הפך לאחד הסיכונים העיקריים שאיתם מתמודדת הנהלת הארגון. לכן כל ארגון, בלי קשר לגודלו ולפעילותו העסקית, חייב לנהל את סיכון הסייבר ולהשקיע משאבים בהפחתתו.

כמעט מדי יום מפורסמות תקיפות סייבר שהתממשו, והנושא רלוונטי לקשת ארגונים רחבה, כגון בנקים, רשתות קמעונאות, חברות היי-טק וטכנולוגיה, מוסדות רפואיים, חברות תעופה, חברות תעשייה, וכמובן תשתיות קריטיות מדינתיות.

טייוואן סמיקונדוקטור, החברה הגדולה בעולם לייצור צ'יפים, חוותה באוגוסט האחרון התקפת סייבר רחבה, והדבר עלול לעכב ייצור מוצרים של חברות ענקיות כגון האייפון של אפל. זוהי רק דוגמה אחת בשורה ארוכה של דיווחים מטרידים מהתקופה האחרונה לגבי מפגעים באבטחת שרשרת האספקה העולמית.

מרחב הסייבר הארגוני שעליו יש להגן השתנה מאוד בשנים האחרונות. בעבר, רשתות ארגוניות היו סגורות וניתן היה לתחום אותן בצורה ברורה. כיום ההגדרה של ה-Perimeter ("הגבול ההיקפי") הארגוני הולכת ומיטשטשת. חלק מהמערך התפעולי והעסקי נמצא בענן, חלק מהשירותים שהארגון צורך מתקבל במיקור חוץ, הארגון תלוי בספקי משנה שמספקים לו שירותים, והאפשרויות של עבודה מרחוק הולכות ומתרחבות.

נשאלת השאלה האם הקמת מערך סייבר ארגוני מסורתי מספיקה? כיצד מנהלים את הסיכונים באופן מושכל? על מה שמים את הדגש? כיצד נמנעים ממצב של בזבוז ועודף השקעה? איך מבקרים נכון כדי שביום הדין נמשיך לעמוד ולספק שירותים ברמה סבירה?

התשובה כמובן מורכבת ולכל ארגון יש את סדרי העדיפויות שלו, אך הבסיס הוא הבנת הסיכונים המהותיים להמשך הקיום העסקי של הארגון, ומשם יש לגזור את הערכת הסיכון והבקרות המפצות.

דוגמה טובה לכך היא שרשרת האספקה המשרתת את הארגון. סיכוני הסייבר הנובעים מתוך שרשרת האספקה הם רבים ומגוונים, ומערך ההגנה הארגוני חייב לקחת אותם בחשבון ולמצוא דרכים כדי לזהות, להעריך ולטפל בהם.

תקיפות דרך שרשרת האספקה

בעידן שבו התוקפים מחפשים דרכים לפגוע בארגון, פגיעה בשרשרת האספקה הפכה לשיטה מועדפת במטרה למצוא את הדרך הקלה ביותר להיכנס לארגון. תוקף יעדיף לכוון את משאביו לשרשרת האספקה, שלרוב אינה בעלת מערך הגנה מקצועי ורחב כמו הארגון שלו היא מספקת שירותים.

במהלך השנתיים האחרונות אנו עדים לעלייה במספר התקיפות שבוצעו דרך ניצול שרשרת האספקה בארגונים שונים. על פי נתוני חברת סימנטק, בשנת 2017 אחוז התקיפות משרשרת האספקה עלו בכ-200% (10 תקיפות גדולות שבוצעו דרך שרשרת האספקה לעומת 4 תקיפות בלבד שבוצעו בשנים 2016-2015).

ככל שלארגון יש יותר ספקים, הסבירות לתקיפה שמגיעה משרשרת האספקה עולה משמעותית.

ניהול סיכוני שרשרת האספקה הארגונית – הלכה למעשה

שלב מיפוי הספקים

לצורך הבנה של סיכוני הסייבר, ראשית עלינו למפות את כלל הספקים בארגון. נדרש להבין מיהם הספקים, אילו שירותים הם מספקים לארגון, מיהם אנשי הקשר בספק, מיהם האנשים בארגון שנמצאים בקשר עם הספק, והאם הספק חתום על הסכם סודיות והנחיות אבטחת מידע של הארגון (אם יש כאלה).

בשלב הבא יש למפות את רשימת הספקים לפי דרגות חשיבות. נדרש לבחון מיהם הספקים המהותיים לארגון ומי לא. ניתן לדרג את רשימת הספקים לפי רמת חשיבות גבוהה, בינונית, נמוכה, או במגוון פרמטרים אחרים כגון ספק קריטי, מהותי/לא מהותי, אסטרטגי וכו'.

יש לבחון גם האם הספק נוטל חלק מהותי בשירות קריטי של הארגון. כלומר האם ללא השירות הניתן מהספק, הארגון אינו יכול לספק שירות מרכזי ללקוחותיו.

שלב הערכת הסיכונים

לאחר שלב המיפוי נדרש להבין מהם סיכוני הסייבר שאליהם חשוף הארגון מתוך שרשרת האספקה:

- האם הספק מחזיק במידע רגיש של הארגון?

- האם הספק חשוף למידע רגיש של הארגון?

- האם לספק יש גישה מרחוק לרשת הארגון?

כפי שצוין בתחילת המאמר, ספקים מהווים דלת כניסה לתוקפים לתוך הארגון, ולכן נדרש לבחון את רמת ההגנה של הספקים נותני שירות. בשלב הראשון יש לבחון את הספקים שהוגדרו כמהותיים. לאחר מכן ניתן להשלים את התהליך לכל שאר הספקים.

על מנת להבין את מערך הגנת הסייבר של ספקים, נדרש לבחון נושאים כגון בקרת גישה, אבטחה פיזית, הגנה על עמדות קצה ושרתים, רכיבי אבטחת מידע, תחזוקת והקשחות שרתים ומערכות, גישה מרחוק, ניהול וטיפול באירועי אבטחת מידע, גיבויים וכו'.

כל הפרמטרים האלה יעידו על חוזק מערך ההגנה של הספק מפני אירועי סייבר. ככל שהגנה של הספק מפני תקיפות חלשה יותר, כך הסבירות שתוקף יחדור לארגון באמצעות הספק היא גבוהה ויש לטפל בה בהקדם האפשרי.

ניהול סיכוני הסייבר של שרשרת האספקה

ארגון לא יכול להתמודד עם מה שהוא לא יודע, ולכן כדי להתמודד עם הסיכון אנחנו צריכים להבין את הסיכון. אם לא מתבצעת הערכת סיכונים לספקי הארגון, הארגון לא יוכל לדעת מהם הסיכונים שאליהם הוא חשוף ומה עליו לעשות כדי לצמצם את היקף החשיפה.

סקרי סיכונים ושאלונים הם מרכיב מהותי בשלב הערכת הסיכונים. בשלב זה על הארגון לבצע סקר סיכוני סייבר של הספק ולבחון את הנושאים לדוגמה שצוינו לעיל. ארגון יכול לבצע סריקות חיצוניות למשטח התקיפה של הספק ולבחון לאילו חולשות הספק חשוף. באמצעות סריקות אלה ניתן לבחון עד כמה הספק חשוף לתקיפות מבחוץ.

מתוך הסקרים השונים עולים ממצאים. מטרת הסקר היא להציף את הפערים השונים ולהציע דרכים ובקרות להפחתתם. הספק מקבל את הממצאים שעלו מתוך הסקר ומתחייב לתקנם תוך פרק זמן מסוים. הפקת תוכנית עבודה המכילה את הסיכונים, הממצאים וההמלצות הנדרשות היא מרכיב חיוני בתהליך ניהול הסיכונים ומאפשרת כלי מעקב נוח ליישום.

נושא ניהול הממצאים הוא מהותי לארגון. חשוב לעקוב אחר יישום ההמלצות ולוודא כי הספק אכן ביצע את מה שמוטל עליו מתוך תוכנית העבודה. אם הארגון מבצע סקר אצל ספק בשנה מסוימת ורק בסקר הבא (שמתקיים לרוב אחרי שנתיים) הוא בודק אם הממצאים תוקנו, מדובר בתהליך לא יעיל מפני שהרבה יכול להשתנות בשנתיים. המעקב אחר תוכניות העבודה לתיקון הליקויים צריך להיות עקבי ושוטף, אחרת הארגון נשאר חשוף לסיכונים מצד הספק ומסתכן בתקיפה שעלולה להגיע מתוך שרשרת האספקה הארגונית.

ראייה הוליסטית של ביקורות סייבר

לאור הסיכונים שהצגנו לעיל ולאור העובדה שהארגון לא מתנהל לבדו ויש שרשרת אספקה ענפה שמסייעת לו להגיע ליעדיו, תפיסת ביקורות הסייבר חייבת להשתנות.

ביצוע ביקורות סייבר לנושאים מקצועיים שונים היא חשובה מאוד ויש להמשיך בה. לדוגמה, ביצוע ביקורת דלף מידע, ביקורת על תהליך ניהול סיכוני הסייבר, ביקורת על תהליך ניהול ההרשאות והמשתמשים ועוד מגוון ביקורות אחרות.

כל נושא המבוקר על ידנו חשוב בפני עצמו, אולם האם בחנו את כל חלקי הפאזל? האם בחנו את כל הגורמים המהווים דלת כניסה לארגון?

ביקורת על תהליכי הניהול של שרשרת אספקה הפכה למהותית יותר ויותר בשנים האחרונות. אנחנו מבינים שארגונים לא נמצאים לבד במערכה. ארגון לא יכול להתנהל ללא שרשרת אספקה, והגנה על שרשרת האספקה חיונית בדיוק כמו ההגנה על משאבי הארגון.

נושאים לבדיקה בביצוע ביקורות על שרשרת האספקה:

- תהליך מיפוי הספקים – האם כל הספקים הפעילים בארגון מופו וקוטלגו לפי רמת חשיבות?

- תהליך הערכת סיכונים – האם בוצע סקר סיכוני סייבר לספק? האם הארגון מבין את החשיפות של הספק ואת השפעתן הפוטנציאלית על הארגון?

- תהליך ניהול סקרי סיכוני סייבר – האם הארגון מנהל את הסקרים בכלי מרכזי אחד המאפשר קבלת תמונה של מגוון הסיכונים שאליהם הוא חשוף מתוך שרשרת האספקה? ניהול ידני באקסלים פחות יעיל ככל שלארגון מספר רב של ספקים.

- תהליך ניהול הממצאים – האם קיים מקום מרכזי לניהול כלל הממצאים שעלו מתוך הסקרים? האם מתקיים מעקב שוטף אחר תיקון הממצאים?

- יעילות ביצוע הסקרים – האם לספקים מהותיים בוצע סקר מעמיק? לעיתים מתבצעים סקרים במסגרת זמן של כמה שעות ספורות. לעיתים מסגרת הזמן הזאת אינה מספקת על מנת להבין את הסיכונים המהותיים של הספק. יש לוודא כי הסקר הוא מקצועי ומעמיק בהתאם לרמת הרגישות של הספק לארגון.

- ביצוע תרגיל תקיפה על הספק – בחינה עד כמה הספק חשוף לתקיפות סייבר. יש לעגן חוזית מול הספק את נושא ביצוע תרגילי תקיפה עליו.

לאחר בדיקת הנושאים שצוינו לעיל ניתן לבצע ביקורת מעמיקה יותר שתבחן את רמת ההגנה של הארגון מפני תקיפות דרך שרשרת האספקה.

בסופו של דבר, מבחן התוצאה הוא המבחן הטוב ביותר על מנת לבחון את יעילות ואפקטיביות מערך הגנת הסייבר הארגוני.

ביצוע סימולציית תקיפה או תרגיל Red Team כאשר וקטור החדירה לארגון הוא שרשרת האספקה, יהווה ביקורת מעמיקה ומקיפה יותר על מערך ההגנה הארגוני מפני תקיפות דרך שרשרת האספקה.

תרגיל Red Team מקיף ובוחן את שכבות ההגנה השונות ללא מידע מקדים על הארגון, כך שתמונת הביקורת שתוצג לארגון תהיה יעילה יותר ובעצם תראה הלכה למעשה האם ניתן לתקוף את הארגון דרך שרשרת האספקה.

באמצעות הממצאים שעולים מסימולציית התקיפה או מתרגיל ה-Red Team ויישום ההמלצות שיעלו מתוך הביקורת, הארגון יוכל לשפר את מערך ההגנה שלו בצורה ממוקדת יותר ובזמן קצר יותר, דבר שיוביל לחיסכון רב של משאבי הארגון.

סיכום

מערך ההגנה הארגוני שלנו אינו מסתיים רק ב-Perimeter ("הגבול ההיקפי") הארגוני אלא כולל גורמים נוספים שמהווים דלת לתוך הארגון.

שרשרת האספקה הפכה ליעד מרכזי של תוקפים כדי לקבל גישה לתוך הארגון בדרך קלה יחסית מאשר לפרוץ מערכי הגנה בשלים ומתקדמים.

הסיכונים הנובעים מתוך שרשרת האספקה עלולים להוביל לנזק פוטנציאלי משמעותי עבור הארגון ולעיתים אף לאיים על המשך קיומו . לכן תהליך ניהול שרשרת האספקה הארגונית הוא תהליך חשוב ומהותי על מנת לבחון את סיכוני הסייבר שאליהם עלול הארגון להיות חשוף.

ביצוע ביקורות על תהליך ניהול שרשרת האספקה ככלל, וניהול סיכוני הסייבר של שרשרת האספקה בפרט, הוא מהותי על מנת להבין את כל חלקי הפאזל של נושא מורכב כמו הסייבר.

The post סיכוני סייבר בשרשרת האספקה appeared first on IIA ישראל - לשכת המבקרים הפנימיים בישראל.

]]>The post מניעת דלף מידע appeared first on IIA ישראל - לשכת המבקרים הפנימיים בישראל.

]]>בעידן שבו המידע נדרש לנוע באופן דינמי בתוך הארגון ומחוצה לו בערוצים רבים ומגוונים, הסיכון שמידע רגיש יזלוג מתוך מערכות הארגון השונות למקורות שאינם מורשים גדל ומתעצם.

מידע רגיש עשוי לכלול מידע רפואי, מידע אישי ומידע עסקי ארגוני, נתוני כרטיסי אשראי, תשלומי לקוחות ועוד.

אירוע אבטחת מידע שבו מבוצעת פעולה כגון העתקה, העברה או צפייה במידע רגיש או מסווג, ללא הרשאה או בשגגה, מכונה אירוע דלף מידע.

בין אירועי דלף המידע הידועים ביותר ניתן למנות את פריצת אתר Ebay במאי 2014, שכתוצאה ממנה נחשפו 145 מיליון חשבונות של משתמשי האתר (כולל שמות, כתובות, תאריכי לידה וסיסמאות). כמו כן, ביולי 2017 דלף מידע אישי של 143 מיליון צרכנים אמריקאים עקב פריצת מערכות חברת Equifax על ידי האקרים.

ישנן אינספור דוגמאות נוספות של זליגת מידע רגיש, הן מחברות ענק עוצמתיות והן מארגונים בסדר גודל בינוני, המדגישות את הצורך של כל ארגון לשמור על שלמות, סודיות וזמינות המידע שברשותו בכל זמן נתון. מידע הוא אחד הנכסים החשובים ביותר של כל ארגון, ולכן על הארגון לפעול במיטב האמצעים העומדים לרשותו על מנת למנוע אירועי דלף מידע, בין היתר כדי למזער את הסיכונים לפגיעה במוניטין ואי עמידה בהוראות החוק והרגולציה.

בהתאם לממצאים העיקריים של סקר הנערך על ידי חברת Verizon Data Breach Investigations Report (DBIR) 2018, אירועי דלף מידע שמקורם בגורם חיצוני זדוני קטנו בשנה האחרונה (~73%) לעומת האירועים שנגרמו על ידי גורם פנים ארגוני (~28%).

מהם הגורמים העיקריים לדלף מידע?

הסיכונים להתרחשות אירוע דלף מידע מושפעים ממספר רב של גורמים שניתן לחלקם לקטגוריות הבאות:

גניבת מידע מהארגון על ידי גורם חיצוני

- גניבת מידע מהארגון ממניעים של ריגול עסקי, תוך שימוש בכלים טכנולוגיים כגון וירוסים וסוסים טרויאניים. לדוגמה פרשיית הסוס הטרויאני שהתגלתה בשנת 2004, כאשר שורה של חוקרים פרטיים שתלו תוכנת ריגול במחשבי חברות פרסום וחברות מסחריות גדולות במטרה לדלות מהם מידע לשם מכירתו למתחרים.

- גניבת מידע מהארגון תוך שימוש בגורם פנימי אנושי המופעל על ידי גורם חיצוני (כלומר הנדסה חברתית). הוצאת מידע מהארגון במקרה דנן עלולה להתבצע באמצעות קישור של מאגר המידע לרשתות חיצוניות, העתקת מידע מתחנות קצה למדיה נתיקה, ואף הוצאת מסמכים בתצורה קשיחה.

- דלף מידע מגורמים חיצוניים לגיטימיים, כגון ספקים, נותני שירות, חברות צד שלישי של הארגון, המחזיקים במידע רגיש – כתוצאה מאי יישום של אמצעי הגנה על המידע, כפי שמיושם בארגון עצמו. לדוגמה, דלף מידע מספקים כגון בתי דפוס, משרדי פרסום, עורכי דין, רואה החשבון והיועצים המשפטיים החיצוניים לארגון, שיש להם נגישות דיגיטלית למידע שבארגון.

זליגת מידע מהארגון בשוגג

- דלף מידע הנובע מתקלה או כשל טכני, טעויות אנוש או חוסר מודעות עובדים. לדוגמה, דלף מידע כתוצאה מטעויות הפצה של דואר אלקטרוני, קיום Metadata בקובצי Office, אובדן מחשבים ניידים המכילים מידע עסקי רגיש, והיעדר היכרות של עובדי הארגון עם נהלים והיבטי רגישות המידע בארגון. דוגמה נוספת – עובד עלול להעתיק תוכן מסמך מסווג למסמך אחר בלי להיות מודע לכך שהתוכן מסווג, ולהוציא את המידע מחוץ לארגון ביודעין או בשוגג.

זליגת מידע מהארגון בזדון – על ידי גורם פנימי

- נוסף על כך, קיים סיכון כי עובד ממורמר, עובד שפוטר או עומד בפני פיטורים, או עובד שעתיד לעבור למתחרים, ינצל לרעה את הרשאות הגישה שלו למידע ויעביר אותו לגורמים חיצוניים.

דוגמאות לרגולציה בנושא מניעת דלף מידע

- חוק הגנת הפרטיות ותקנות אבטחת מידע המבוססות על חוק הגנת הפרטיות.

- GDPR– הרגולציה האירופית שנכנסה לתוקף ב-25 במאי 2018.

- ההנחיות רשם מאגרי המידע.

- רגולציה פיננסית (הוראות המפקח על הבנקים, רשות שוק ההון, ביטוח וחיסכון).

- רגולציה ביטחונית בארגונים ביטחוניים\צבאיים.

כיצד ניתן להוריד את רמת הסיכון לדלף מידע בארגון?

ראשית, על הארגון לענות על שורה של שאלות מהותיות, לדוגמה:

- מהו המידע הקיים בארגון?

- כיצד הארגון מגדיר מידע רגיש ומהם רמות הרגישות השונות (לקבוע נוהל סיווג ותיוג מידע)?

כך למשל, הנוהל האמור ימפה ויגדיר מהו הסיכון של מידע אישי לסוגיו; מהו הסיכון של מידע עסקי לסוגיו; מהו הסיכון של מידע פיננסי ומסחרי לסוגיו; מהו הסיכון של מידע טכנולוגי, כולל קניין רוחני, וכדומה.

- היכן המידע מאוחסן?

- מהם הערוצים שדרכם המידע עלול לדלוף?

- ולבסוף – כיצד למזער את הנזקים אם וכאשר יתרחש אירוע של דלף מידע?

במה להתמקד בעת ביצוע ביקורת בנושא מניעת דלף מידע?

- מדיניות ונהלים – יש לבחון האם הוגדרו ומיושמים בארגון מדיניות ונוהלי אבטחת מידע בנושאי סיווג מידע, הפרדת סמכויות, זיהוי עובדים שחשופים למידע רגיש, גילוי וניהול אירועי דלף מידע, הדרכות, החלפת סיסמאות, בקרה שוטפת על הרשאות גישה תוך עדכונים עקב מעבר תפקיד או פרישה, נוהל באשר לעובדים העומדים בפני פיטורין, וכן נוהל בדבר אובדן/גניבת סלולרי או מחשב נייד המאפשר גישה.

- סקר דלף מידע – מומלץ לבצע סקר דלף מידע מקיף על ידי גורם מומחה חיצוני ובלתי תלוי, במטרה לסקור את כלי אבטחת המידע שבהם הארגון עושה שימוש ולבחון את התאמתם לצורכי האבטחה העסקיים בארגון ושיטת העבודה הנהוגה בו. הסקר יאפשר לזהות את רמת התאימות בין כלי אבטחת המידע השונים ואופן הפעלתם אל מול הסיכונים לדלף מידע.

- מערך הרשאות – יש לבחון כיצד מיושם מערך הרשאות וסמכויות במערכות המידע בארגון והאם הוא עומד בעקרון "הצורך לדעת" (Need to Know), תוך הגבלת הגישה למידע לבעלי התפקידים הזקוקים לו בלבד. כמו כן יש לבחון עמידה בעקרון הפרדת התפקידים. לדוגמה: עובדים הנחשפים למידע מסווג מתוקף תפקידם, עובדים הנחשפים למידע רגיש בסביבות "נמוכות" (כגון סביבת בדיקות, סביבת פיתוח) וגורמים חיצוניים (עובדי קבלן וכדומה). בנוסף, יש לבחון אילו בקרות מפצות יושמו על מערך ההרשאות, כגון הפצת דוחות חריגים על פעילות המשתמשים במערכות ובדיקתם.

- טכנולוגיה – יש לבחון את הכלים הטכנולוגיים שהוטמעו בארגון לשליטה ומניעת דלף מידע בכל פעילות הארגון. פתרונותDLP – Data Leakage Prevention מאפשרים לשלוט ולהגביל את הוצאת הנתונים בנקודות הקצה בארגון. כך למשל, מערכות ה-UTM (Unified Threat Management) נחשבות לדור הבא של חומות האש (Firewalls), וכוללות יכולות סינון דואר אלקטרוני, סינון תכנים ובקרת יישומים.

- מודעות עובדים – יש לבחון האם התוכנית להגברת המודעות של העובדים כוללת הסברה מספקת בנושאי אבטחת המידע הארגוני וחשיבות מניעת דלף המידע. לעובדים שמודעים לסכנות, לחוקים ולתקנות יש סיכון קטן יותר ליפול בשגגה לידי עברייני רשת.

- שילוב אבטחת מידע בתהליכי משאבי אנוש – יש לבחון האם בקרות אבטחת מידע רלוונטיות שולבו גם בתהליכי משאבי אנוש, למשל: החתמת עובד חדש על נספח שמירת סודיות והנחיות אבטחת מידע, הבהרה לעובדים כי מבוצעים תהליכי ניטור ובקרה באופן תדיר אחר אירועי אבטחת מידע ודלף מידע מהארגון.

The post מניעת דלף מידע appeared first on IIA ישראל - לשכת המבקרים הפנימיים בישראל.

]]>The post סיכוני סייבר- כנס 26.03.18 appeared first on IIA ישראל - לשכת המבקרים הפנימיים בישראל.

]]>The post סיכוני סייבר- כנס 26.03.18 appeared first on IIA ישראל - לשכת המבקרים הפנימיים בישראל.

]]>The post ניהול עדכוני תוכנה (Patch Management) appeared first on IIA ישראל - לשכת המבקרים הפנימיים בישראל.

]]>המאמר בגיליון דצמבר 2016 הוקדש לחשיבות מודעות העובדים, הפעם נתמקד בחשיבותו של תהליך ניהול עדכוני תוכנה.

את התקפת הכופרה (Ransomware) האחרונה Wannacry, שפגעה במחשבים וברשתות ביותר מ-150 מדינות, היה אפשר למנוע! היא התאפשרה בעקבות פגיעות במערכות ההפעלה של Microsoft Windows, שהתגלו על ידי הסוכנות לביטחון לאומי ולאחר מכן נוצלו על ידי פצחנים (האקרים).

אולי חשוב לחזור רגע אל היסודות. ניהול עדכוני תוכנה הוא תהליך של וידוא שכל פיסת תוכנה וקושחה (Firmware) שנמצאות בשימוש בחברה מעודכנות בגרסאות הרצויות (בדרך כלל העדכניות ביותר שפורסמו על ידי היצרן), ושכל טלאי האבטחה הרלוונטיים הותקנו. עדכון, או בשפה המקצועית "טלאי תוכנה", הוא למעשה תיקון פגיעויות מערכת (תיקוני קוד) המתגלות לאחר שתוכנה או רכיב שוחררו לשוק ודורשות תיקון מיידי. טלאי תוכנה חלים על חלקים שונים של מערכת מידע, ובהם מערכות הפעלה, שרתים, נתבים, מחשבים אישיים, אפליקציות שונות (דואר אלקטרוני למשל), מכשירים ניידים, firewalls, ורכיבים רבים אחרים הקיימים בתשתית הרשת.

ידוע כי אחד מווקטורי התקיפה הפשוטים ביותר עבור פצחנים המחפשים גישה לרשת הארגונית הוא מערכות שלא עברו עדכון תוכנה. פצחנים וחוקרי אבטחה מגלים כל הזמן פגיעויות חדשות, וחברות תוכנה מפרסמות בתדירות גבוהה עדכונים כדי לטפל בהן. אם עדכונים אלה אינם מוחלים, לפושעי הסייבר יש נקודת כניסה קלה לתוך הרשת הארגונית. אם רכיב אחד ברשת לא עבר עדכון, הוא עלול לאיים על היציבות של הרשת כולה ואף למנוע את הפונקציונליות הנדרשת.

כיום נדרש שפתרון לעדכוני תוכנה עבור מערכות ההפעלה והיישומים השונים יהיה תהליך אוטומטי אך מבוקר. בשוק קיימים כיום יישומים רבים לניהול עדכוני תוכנה. להלן מספר סיבות מדוע מומלץ ליישם תהליך ממוכן ומרכזי לניהול עדכוני תוכנה:

- ציות – בין אם קיימת מדיניות פנימית ובין אם יש דרישות חיצוניות כמו PCI (תקן אבטחה של חברות כרטיסי האשראי), פתרון טוב לניהול עדכוני תוכנה מקל על עמידה בתקנים ומבטיח שכל המערכות נשמרות מעודכנות.

- דיווח – יישומי ניהול עדכוני תוכנה טובים מספקים דיווחים מקיפים, כך שבכל נקודת זמן ניתן לדעת אילו גרסאות תוכנה מותקנות.

- יכולת תמיכה – חברות רבות מגלות כי הרשת שלהם כבר אינה נתמכת כאשר לא בוצעו בה עדכוני תוכנה זמן רב. ניהול נכון של עדכוני תוכנה מסייע להבטיח תמיכה שוטפת ברשת.

- בחינת פגיעויות (Vulnerability Scanning) ואיומים – אחת הסיבות החשובות ביותר לניהול עדכוני תוכנה היא לשמור על רמת אבטחה נאותה במערכות. יישומים טובים לניהול עדכוני תוכנה יכולים לסרוק ולדווח על פגיעויות וכן להמליץ על טלאי האבטחה הרלוונטיים. לאחר מכן יוכלו מנהלי המערכת לבדוק את העדכונים הללו ולחולל אותם במהירות.

- עדכוני אפליקציות צד שלישי – אחד האתגרים העיקריים עבור IT הוא כיצד ליישם עדכוני תוכנה עבור יישומי צד שלישי במערכות שלהם. יישומים לניהול עדכוני תוכנה יכולים לטפל באפליקציות של צד שלישי באותה קלות שבה הם מעדכנים מערכות הפעלה.

- ניהול עדכוני תוכנה חשוב מאוד בעידן החדש של ניידות מוגברת ועבודה מרחוק. ניהול ממוכן של עדכוני תוכנה יכול לוודא שכל המכשירים הארגוניים יישארו מעודכנים, ללא תלות במקום שבו הם נמצאים.

דגשים ליישום מוצלח של התהליך:

- שיקול המפתח העיקרי הוא סדר עדיפויות של עדכוני התוכנה. יש ליישם טלאי אבטחה קריטיים בהקדם האפשרי, אך מעבר לכך יש לקחת בחשבון גורמים נוספים. מנהלי IT צריכים לשקול באיזו תכיפות נעשה שימוש בתוכנה, וכן כמה היא קריטית לארגון, לפני החלטה להחיל עדכון.

- לפני ההתקנה בסביבת הייצור, חשוב לוודא שהעדכונים נבדקים כיאות בסביבת המעבדה וכי נעשה גיבוי לתצורתה הנוכחית של המערכת. כמו כן חשוב להכין תוכנית נסיגה מפורטת למקרה של כשל.

- סימן ההיכר של ניהול עדכוני תוכנה יעיל הוא בחירת הזמן הטוב ביותר לתזמן אותם. יש לוודא כי עדכונים מותקנים מחוץ לשעות העבודה כדי למזער את ההפרעה לעובדים ולתהליכים האוטומטיים.

- ניהול עדכוני תוכנה הוא קריטי לפעולות העסקיות, אולם נוטים לחשוב כי תהליך זה באחריות מחלקת ה-IT. קשה ליישם בהצלחה תהליך זה ללא הבנה ותמיכה של ההנהלה הבכירה.

- לבסוף, מנהלי עדכוני תוכנה יכולים לייעץ בנוגע להחלטות רכישה נבונות להשקעה עתידית. אם ספק מסוים מנפיק עדכוני תוכנה תכופים, ייתכן שמוצריו מהווים סיכון אבטחה וכי נרצה לבחון אפשרויות חלופיות.

כביקורת פנימית, חשוב שנבדוק יישום תהליך של ניהול עדכוני תוכנה מפאת חשיבותו של התהליך לארגון, ללא קשר לגודלו. בבואנו לבחון את התהליך, מומלץ לוודא כי הפעולות הבאות מבוצעות:

- האם הארגון יודע מהן הגרסאות המותקנות ומהן הגרסאות הזמינות להתקנה (הגרסאות החדשות ביותר)?

- האם הארגון יודע אילו עדכוני תוכנה מתאימים למערכות שונות?

- האם כל העדכונים מותקנים כראוי?

- האם קיימות בקרות לבדיקת התקנת העדכון לאחר התקנתו?

- האם קיימים נהלים לתיעוד פעולות ההתקנה, כולל קונפיגורציה שיושמה?

- האם מיושמת מערכת אוטומטית לניהול העדכונים? בהיעדר מערכת כזו נוודא אם קיימות בקרות מפצות.

- האם נעשים גיבויים ובדיקת עדכונים טרם ההתקנה על מערכות קריטיות?

The post ניהול עדכוני תוכנה (Patch Management) appeared first on IIA ישראל - לשכת המבקרים הפנימיים בישראל.

]]>The post איומי סייבר ודלף מידע – חשיבותה של הגנה עצמית appeared first on IIA ישראל - לשכת המבקרים הפנימיים בישראל.

]]>בשנים האחרונות אנו עדים לקיומה של תופעה מטרידה ההולכת וצוברת תאוצה – "לוחמת סייבר". לוחמה מסוג שכזה משפיעה על כולנו בעתות שלום ומלחמה; היא יכולה לשתק את פעילות הצבא, מערכות החשמל והמים של המדינה. כמו כן, פרטי חשבונות בנק, תוצאות בדיקות רפואיות ופרטים רגישים שלנו עלולים להיות חשופים לעיני פצחנים ערמומיים, וכאב הראש שנגרם מכך הוא של כולנו.

לוחמת סייבר היא שם כולל לפעולות התקפיות המבוצעות ממניעים שונים במרחב הקיברנטי ומכוונות נגד יעד מסוים. ניתן לחלק התקפות סייבר אלו למספר קטגוריות עיקריות: מתקפות על רקע טרור, פשיעה, ומודיעין (לרוב על ידי ארגוני ביון ומדינות). טרור קיברנטי שם לו למטרה לפגוע בתשתיות קריטיות של מדינה, לזרוע הרס ופאניקה בקרב הציבור ואף להוביל למותם של בני אדם. מאידך, פשיעה במרחב הקיברנטי נועדה להשיג בדרך כלל רווח כספי ולעיתים אף להפגין כוח ועוצמה בלבד. נוסף על מתקפות אלו, קיימות מתקפות סייבר לצרכים פוליטיים, צבאיים ומודיעיניים שלרוב מבוצעות על ידי מעצמות עולמיות וארגוני ביון נסתרים. מכיוון שהטכנולוגיה מתקדמת באופן מהיר ומאפשרת ביצוע פעולות באופן אנונימי תוך שימוש במניפולציות וכלים טכנולוגיים מתוחכמים, אנו עדים להתגברות משמעותית בהיקף ותדירות תקיפות הסייבר בעולם כולו. על פי הערכות הפורום הכלכלי העולמי, גובה הנזקים הגלובליים הנובעים מפשעי סייבר מגיע לכ-445 מיליארד דולר בשנה(!), סכום המתקרב לתמ"ג של מדינות מערביות מפותחות כמו בלגיה ופולין. על פי הערכות חברת המחקר "גרטנר", חברות המספקות כלים טכנולוגיים ופתרונות בנושאי אבטחת מידע מגלגלות מחזור עולמי של כ-77 מיליארד דולר, ועד שנת 2020 הסכומים יאמירו ל-170 מיליארד דולר. אם מישהו חשב שאיומי הסייבר הם תופעה שולית שעתידה לחלוף – מומלץ שישקול זאת שוב.

סקירה מהירה של עיתוני חדשות בישראל ובעולם עשויה להמחיש בקלות עד כמה איומי הסייבר רציניים ומשפיעים עלינו כבר עכשיו. האם ייתכן שנשיא ארה"ב, דונלד טראמפ, ניצח בבחירות (לאחר חודשים ארוכים של פליטות פה, ספינים ופרשיות ללא סוף) בזכות התערבות מכוונת שהגיעה מהקרמלין? על פי דוח של שירותי המודיעין בארה"ב, קיימות הוכחות מוצקות לכך שתקיפות סייבר בוצעו על ידי האקרים רוסיים, ובמסגרת התקיפות הללו נפרצו מחשבים ודואר אלקטרוני של בכירים במפלגה הדמוקרטית והודלף מידע רגיש אודותיהם. ניצחונו של טראמפ בבחירות לנשיאות ארצות הברית התקבל בברכה ובשמחה גלויה מצד פקידי ממשל רוסים בכירים. ימים יגידו האם הכינוי "הבובה של פוטין" שהוצמד לטרמאפ על ידי יריבתו, הילרי קלינטון, יצדיק את עצמו או לאו.

השימוש בלוחמת סייבר קיים גם במישור הביטחוני-צבאי. בחודש ספטמבר 2010 עיני העולם כולו היו נשואות לאיראן שהצהירה כי חשפה תולעת Stuxnetברשתות הפנימיות של מתקניה הגרעיניים. התולעת צוידה בקוד המנצל מספר פגיעויות בלתי ידועות במערכות השליטה ובקרה (SCADA), לרבות חתימה מזויפת ויכולת לשבש את הפקודות והתהליכים הקשורים למהירות מתקני הצנטריפוגה לזיקוק אורניום ופלוטוניום. שיבוש התהליכים במערכות השליטה והבקרה הוביל להטעיית המפקחים באתר הגרעין, מפני שהם לא חשו בשינויים במהירות מתקני הצנטריפוגה. האחריות לביצוע יוחסה לישראל ואף למדינות נוספות כגון ארצות הברית ובריטניה.

דוגמה נוספת לעוצמת ההשפעה של מתקפות סייבר מגיעה מתחום הפיננסיים. בתחילת פברואר 2016 בוצעה אחת מגניבות הסייבר הגדולות בהיסטוריה. קבוצה של האקרים סינים הצליחה לפרוץ את מערכות המחשב של הבנק המרכזי של בנגלדש ולהעביר 81 מיליון דולר מהחשבונות שלו בבנק הפדראלי של ניו-יורק לבתי קזינו בפיליפינים. לטענת מומחי אבטחת מידע, גניבת הכספים בוצעה באמצעות פריצה לתוכנה המשויכת לפלטפורמת העברת הכספים SWIFT המהווה מסלקה בינלאומית בין גופים פיננסיים שונים בעולם תוך טשטוש עקבותיהם באמצעות נוזקה. בעקבות המחדל החמור, נגיד הבנק המרכזי של בנגלדש, אטיור רחמן, הודיע על התפטרותו. על פי דברי סנטור בפיליפינים המעורב בחקירת המקרה, מעל 30 מיליון דולר מהכסף שנגנב הועברו במזומן לאזרח סיני שחי במנילה. מהבנק הפדראלי של ניו יורק נמסר כי לא נתגלתה פריצה במערכות הבנק וכי הם משתפים פעולה עם הבנק המרכזי של בנגלדש.

מתקפת סייבר – קווים לדמותה

מדי יום אנו נחשפים לשיטות תקיפה חדשות שמשתכללות לנגד עינינו וקצרה היריעה מלפרט את כולן. במסגרת חלק מהמתקפות נעשה שימוש בנוזקות המכילות קוד זדוני ונשתלות במחשבו של המשתמש ללא ידיעתו, מתוך מטרה לפגוע או לשבש את הפעילות השוטפת או לאסוף מידע רגיש אודות הקורבן. בקטגוריה זו ניתן למצוא וירוסים, תולעת (Worm), סוס טרויאני (Trojan horse), רוגלה Spyware)) ועוד. המכנה המשותף לנוזקות אלו הוא שהן מתוכנתות לשרת את התוקף ומסוגלות להפיץ ולשכפל את עצמן בין קבצים שונים ובין מחשבים שונים באותה הרשת, ואף נשלטות מרחוק תוך ניצול משאבי התקשורת וגורמות להאטת הביצועים, שיבוש ומחיקת נתונים רגישים, דלף מידע ועוד.

בתקופה האחרונה אנו עדים לתקיפות מסוג Phishing ותוכנות זדוניות מפותחות שצוברות תאוצה ומכונות בשם "וירוס הכופר" (Ransomware). המשותף לסוגי תקיפות אלו הוא שהן מסתמכות ברובן על הגורם האנושי, וקיימת הסכמה רחבה בקרב מומחי אבטחת מידע שזו החוליה החלשה בכל הקשור להגנה על המידע והמערכות הממוחשבות בארגון. – (אליאור אני מציעה ליד חיצוני כדלקמן: מומחי אבטחת מאמינים שהגורם האנושי הוא החוליה החלשה בכל הקשור בהגנה על המידע הארגוני )

הונאות מסוג Phishing הן שם כולל להתחזות וגניבת זהות באינטרנט, במטרה לגרוף רווחים כספיים באמצעות ביצוע פעולות בחשבונות בנק או עסקאות העושות שימוש בפרטי כרטיסי אשראי ללא ידיעת הקורבן. לעיתים מטרת הונאת ה- Phishingיכולה להיות גניבת מידע רגיש בלבד, ללא שום ניסיון להפיק טובת הנאה כספית. הונאות מסוג זה מבוצעות בדרך כלל על ידי שליחת קישור תמים בדואר אלקטרוני המוביל לאתר מזויף (למשל: דרישה לעדכון פרטי חשבון באתר פייפאל בכתובת הבאה: [email protected]) ושתילת פרסומת רגילה (למראית עין) באתר אינטרנט או פורום. לאחר שהמשתמש התמים מזין פרטים רגישים כגון סיסמאות, מספר כרטיס אשראי או מספר תעודת זהות, נתוניו האישיים מגיעים לידי התוקף, ורק לאחר פרק זמן מסוים ההונאה תתגלה והקורבן יגלה שהוא חסר אונים אל מול המתקפה.

"וירוס הכופר" הוא שיטת תקיפה חדשה הצוברת תאוצה. שיטה זו זכתה לתהודה עולמית בחודש מאי 2017 בשל המתקפה חסרת התקדים שניחתה על מערכות המחשוב בבתי חולים בבריטניה, יצרניות רכב בצרפת וגופים רבים אחרים בעולם שנדבקו בתוכנת הכופר הידועה לשמצה "WannaCry". במסגרת תקיפה שכזו, הווירוס מבצע הצפנה של נתוני המחשב השייכים לבעלים ומציג הודעה מאיימת הדורשת תשלום נכבד (כופר) עבור הסרת האיום, שחזור הנתונים והשבת המצב לקדמותו. ההדבקה בווירוס מסוג זה מתרחשת לרוב לאחר לחיצה על קישורים לא מוכרים המגיעים בדואר אלקטרוני או באתרי אינטרנט שונים. לאחר שהקורבן מעביר את התשלום בהתאם להוראות הגורם התוקף, נשלח לו קוד הצפנה שבאמצעותו ניתן לשחרר את החסימה ולפתוח את הקבצים (ולעיתים תשלום הכופר הוא לשווא וקוד ההצפנה אינו נשלח לקורבן חסר האונים).

על מנת לצמצם באופן משמעותי את הסיכון להיפגע מהונאות Phishing ומהשתלטות וירוס הכופר על מערכות המחשוב, אסור בשום פנים ואופן להתפתות וללחוץ על קישורים וקבצים שאינם מוכרים או לבצע עסקאות באתרי אינטרנט מפוקפקים. בנוסף, קיימת חשיבות רבה לביצוע גיבויים מלאים של הנתונים בתדירות מספקת, לרבות אחסונם באתר מאובטח.

מעבר למתקפות הסייבר שתוארו לעיל, התגלמות נוספת לתופעת "לוחמת הסייבר" באה לידי ביטוי באמצעות "מתקפות מניעת שירות מבוזרות" (DDOS). מדובר בשיטת התקפה המנוהלת מרחוק על ידי גורם בודד או מספר גורמים ששולטים בו-זמנית במחשבים תמימים רבים הנגועים מלכתחילה בנוזקה שהושתלה בהם ללא ידיעת בעליהם. ברגע שהגורם האחראי מחליט על ביצוע המתקפה, הוא מגייס את כל המחשבים הנתונים למרותו באמצעות כלי מרוחק ומורה להם לתקוף את הקורבן. אחת משיטות התקיפה שנעשה בה שימוש רב היא "מתקפת נפח", במסגרתה התוקף מנצל את העובדה כי הרשת בנויה להתמודדות עם נפח תעבורה נתון ולמעשה מציף אותה בנפחים גדולים משמעותית המשתקים את הגישה ברשת. דוגמה לכך היא מתקפת הסייבר שהתרחשה באוקטובר 2016 נגד חברת תשתיות האינטרנט האמריקאית דיין (Dyn). בעקבות המתקפה סבלו מיליוני גולשים ברחבי העולם מהאטה משמעותית בפעילות אתרי אינטרנט גדולים כגון טוויטר, אמזון, נטפליקס ועוד. מתקפת הסייבר נמשכה מעל ל-10 שעות ועוררה הדים רבים בעולם ועד כה אין תשובה חד-משמעית לגבי זהות האחראיים למתקפה הזו.

התמודדות עם איומי אבטחת המידע והסייבר במדינת ישראל

לאור ההבנה כי לא ניתן להקל ראש בהתייחס לאיומי הסייבר ההולכים וגוברים, הוקמו בישראל ובעולם גופים האמונים על קידום הנושא ועל פיתוח מענה טכנולוגי מתאים, לרבות תיאום דרכי התמודדות ותגובה עם גופים שונים בתחומי התעשייה, הביטחון, הפיננסים ועוד. באוגוסט 2011 אישרה ממשלת ישראל את הקמתו של "מטה הסייבר הלאומי" האמון על פיתוח הגנה על התחום הקיברנטי בארץ, תיאום בין הגורמים השונים העוסקים בתחום, הרחבת מעטפת ההגנה על תשתיות לאומיות מפני התקפות קיברנטיות, וקידום הנושא בענף התעשייתי.

בשנים האחרונות אנו עדים לעלייה ניכרת במודעות לעולם אבטחת המידע והסייבר בקרב מקבלי ההחלטות וגורמים רגולטוריים בישראל. בחודש פברואר 2015 פורסם על ידי מנכ"ל משרד הבריאות חוזר בנושא "הגנה על מידע במערכות ממוחשבות במערכת הבריאות" המפרט את עיקרי איומי אבטחת מידע וסייבר העלולים להשפיע על מערכת הבריאות, ובהם: מתקפת מניעת שירות (Denial Of Service), גניבת מידע, שיבוש מידע והפצת קוד זדוני בתחנות קצה. במסגרת ההתמודדות עם איומים אלו, החוזר מפרט קווים מנחים לפיהם גופים במערכת הבריאות בישראל צריכים לנהוג, ומתייחס לסוגיות שונות כגון אופן הטיפול באירועי אבטחת מידע, ניהול הרשאות משתמשים, שימוש בכלים טכנולוגיים לניטור ובקרה אחר משתמשים, הצפנת מידע רגיש וכדומה.

בחודש מרץ 2015 פורסם נוהל בנקאי תקין מספר 361 "ניהול הגנת הסייבר" על ידי המפקח על הבנקים, המחייב את התאגידים הבנקאיים בישראל לנקוט צעדים הכרחיים לצורך ניהול אפקטיבי של סיכוני אבטחת המידע והסייבר בפרט. קיימת התייחסות בנוהל לעקרונות היסוד לניהול הגנת הסייבר כמפורט להלן:

- א. זיהוי – ביצוע בירור ראשוני אודות היתכנות של אירוע סייבר, לרבות נקיטת דרכי פעולה מיידיות לטיפול.

- ב. ניתוח – ביצוע בירור מקיף ומעמיק לגבי האירוע לשם אימוץ דפוסי פעולה הכרחיים תוך בחינת חלופות אפשריות לבלימה והתמודדות עם האירוע.

- ג. הכלה – השגת שליטה ראשונית של האירוע לצורך הכלתו ועצירת החמרת השפעתו על פעילות התאגיד.

- ד. הכרעה – נטרול רכיבי התקיפה שמצויים במערכות התאגיד הבנקאי תוך שאיפה למזעור הנזק שנגרם בשל המתקפה.

- ה. השבה – חזרה לתקינות ופעילות מלאה של התאגיד הבנקאי המותקף.

הוראת המפקח על הבנקים דורשת כי בגין כל שלב יתבצע דיווח לגורמים הפנימיים והחיצוניים הרלוונטיים וכי יתקיים מהלך מקיף לתחקור האירוע והפקת לקחים. כמו כן, מוטלת אחריות על דירקטוריון והנהלת התאגיד ליצור מסגרת אפקטיבית לניהול סיכוני הסייבר, לרבות גיבוש אסטרטגיה ודרכי התמודדות עם האיומים השונים ובהתאם לנדרש בהוראה.

סיכום

עולם ניהול סיכוני אבטחת המידע והסייבר אינו יודע רגע דל ומשתנה לנגד עינינו מדי יום. חלק מהותי בשמירה על הפעילות השוטפת של הארגון (לרבות הגנה על שרידותו) הוא באמצעות מערך הגנה אפקטיבי ונקיטת אמצעים להתמודדות יעילה בעת משבר, ובפרט בעת התרחשות מתקפת סייבר המכוונת נגד הארגון. על מנת להבטיח קיום מערך הגנה אפקטיבי ומתמשך, נדרשת מחויבותם של הדירקטוריון והנהלת הארגון להתוות מדיניות ברורה ועקבית בנושא זה, לרבות הקצאת משאבים הולמים. כמו כן, קיימת חשיבות רבה להגברת המודעות לאיומי אבטחת המידע והסייבר בקרב כלל העובדים בארגון. סוגיית ההתמודדות עם איומי אבטחת המידע והסייבר צריכה לטפס אל ראש סדר העדיפויות, מפני שמי שלא ישכיל להיערך בהתאם עלול באחד מן הימים להינזק קשות. נראה כי מדינת ישראל הבינה את המשמעות של פגיעה כתוצאה ממתקפות סייבר על המשק הישראלי, ובמהלך יוני 2017 יצאה גרסה מס' 1.0 של "תורת ההגנה בסייבר הארגונית" על ידי הרשות הלאומית להגנת הסייבר, חוברת חובה בכל ארגון הניתנת להורדה בחינם באינטרנט.

תפקידו של המבקר הפנימי מחייב אותו להיות ער לתמורות ולשינויים בתחום אבטחת המידע והסייבר. הסתמכות הארגונים על מערכות המחשוב הולכת וגוברת עם השנים, ולכן המבקר הפנימי חייב לשים דגש במסגרת עבודתו על היבטי אבטחת מידע שונים תוך הקפדה על בניית תוכנית ביקורת אפקטיבית המותאמת לאופיו של הארגון הנבדק.

ראוי כי תוכנית הביקורת תכלול התייחסות להיבטים שונים, כגון קיום מדיניות ונהלים בנושא, אסטרטגיה ותוכנית עבודה רב-שנתית, אבטחה לוגית ופיזית, אופן התמודדות הארגון עם אירועי אבטחת מידע וסייבר, התאוששות מאסון והמשכיות עסקית, יישום תקנים מקצועיים בנושא ועוד. נדרש כי המבקר הפנימי יתריע בפני ההנהלה והדירקטוריון על חולשות וליקויים בתחום אבטחת המידע והסייבר על מנת להבטיח קיום מהלך שוטף לתיקון הפרצות ושיפור מתמיד של מערך ההגנה הכולל בארגון.

The post איומי סייבר ודלף מידע – חשיבותה של הגנה עצמית appeared first on IIA ישראל - לשכת המבקרים הפנימיים בישראל.

]]>